В современном мире, где информация играет огромную роль, защита данных становится все более актуальной и неотъемлемой частью нашей жизни. Ведь так не хочется, чтобы личные сведения или коммерческая информация попали в руки злоумышленников, не так ли? Именно поэтому важно обеспечить надежную защиту своих данных и научиться правильно использовать технологии, способные обеспечить эту защиту.

Одно из самых эффективных средств для обеспечения безопасности вашей информации - технология IPsec. Подготовиться к использованию IPsec может быть сложно, особенно для тех, кто только начинает изучение этой темы. Однако, наша статья поможет вам с легкостью овладеть основами и принципами этой технологии, даже если вы не являетесь опытным пользователем или профессионалом в области компьютерной безопасности.

В данной статье мы расскажем вам о принципах работы IPsec и дадим подробные инструкции о том, как правильно настроить и использовать данную технологию. Вы узнаете о различных аспектах IPsec, начиная от установки до тонких настроек, которые помогут вам обеспечить высокую степень безопасности передачи данных. Также мы рассмотрим практические примеры применения IPsec и ответим на наиболее распространенные вопросы, которые могут возникнуть у начинающих пользователей.

Защита сетевых соединений: обзор технологии IPsec

В современном информационном обществе, где безопасность обмена данных имеет критическое значение, существует большое количество угроз и рисков для защищенности сетей. Для обеспечения безопасности передачи данных по сети применяются различные технологии и протоколы.

IPsec - одна из самых важных технологий, обеспечивающая конфиденциальность, целостность и аутентификацию данных, передаваемых через IP-сети. Эта технология предоставляет механизм для создания и защиты виртуального туннеля между двумя удаленными точками в сети.

IPsec позволяет защитить данные от несанкционированного перехвата и изменения, а также обеспечить проверку подлинности сторон, участвующих в обмене информацией. Он обладает большой гибкостью и может быть настроен для разных сценариев использования, таких как защита коммуникаций между удаленными офисами, обеспечение безопасности удаленного доступа к сети и многое другое.

IPsec использует различные протоколы и алгоритмы шифрования для обеспечения конфиденциальности данных, аутентификации и целостности пакетов. Он гарантирует, что информация, передаваемая по сети, остается неприступной для посторонних лиц и не может быть изменена без авторизации.

Важно отметить, что IPsec является стандартом открытого ПО, что позволяет его использование в различных операционных системах и оборудовании. Благодаря этому, IPsec стал широко распространенным и востребованным среди организаций, которые ценят безопасность своих сетей и информацию, передаваемую по ним.

Преимущества использования IPsec

В данном разделе мы рассмотрим основные преимущества применения IPsec, технологии обеспечения безопасности в сетевых коммуникациях. IPsec обеспечивает надежную защиту передаваемых данных, аутентификацию и шифрование, обеспечивая конфиденциальность и целостность информации.

Одним из основных преимуществ IPsec является возможность создания виртуальной приватной сети (VPN), что позволяет устанавливать безопасные соединения между удаленными сетями или компьютерами через общую сеть. Это особенно полезно для предприятий с филиалами или сотрудниками, работающими удаленно, так как обеспечивает безопасную передачу данных и обмен информацией.

IPsec также предлагает гибкую систему настройки и выбора алгоритмов шифрования и аутентификации. Это позволяет адаптировать настройки IPsec под конкретные требования и потребности организации. Благодаря этому, IPsec может быть оптимизирован для достижения наилучшей производительности или обеспечения максимального уровня безопасности.

Дополнительно, IPsec является стандартом и широко поддерживается различными операционными системами и сетевым оборудованием. Это позволяет легко интегрировать и использовать IPsec в различных сетевых средах без особых сложностей. Кроме того, IPsec совместим с другими протоколами и технологиями, что расширяет его возможности и гибкость в использовании.

В итоге, использование IPsec позволяет создавать безопасные коммуникации и общаться в сети без опасения за конфиденциальность и целостность данных. Это надежный инструмент для защиты информации, который предоставляет гибкие возможности настройки и широкую поддержку в различных сетевых средах.

| Таблица: | Перечисление преимуществ IPsec |

|---|---|

| 1. | Обеспечение защиты данных в сетевых коммуникациях |

| 2. | Создание виртуальной приватной сети (VPN) |

| 3. | Настройка алгоритмов шифрования и аутентификации |

| 4. | Поддержка стандартов и совместимость с другими протоколами |

Процесс настройки безопасного туннеля с применением IPsec

В данном разделе мы рассмотрим основные шаги, необходимые для создания надежного IPsec-туннеля, обеспечивающего защиту передаваемых данных. Мы описываем процесс, который позволит вам создать безопасное соединение между двумя сетями или узлами, гарантируя конфиденциальность, целостность и аутентификацию информации.

В первую очередь, необходимо определить схему сетевой инфраструктуры, где планируется установить IPsec-туннель. Это может быть удаленное подключение между офисами компании, связь между внутренней сетью и облачной инфраструктурой, или защита связи между домашней сетью и интернетом.

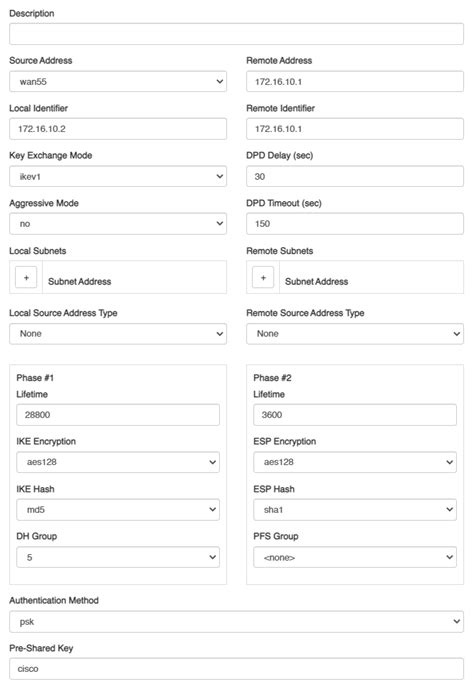

Далее, следует определить параметры шифрования и аутентификации, которые будут использоваться в IPsec-туннеле. Параметры шифрования должны обеспечивать достаточную стойкость и эффективность, и они могут варьироваться в зависимости от требований безопасности и производительности сети. Аутентификация гарантирует, что коммуникация осуществляется только между доверенными сторонами, и для этого могут использоваться различные методы, такие как предварительно установленные пароли, сертификаты или протоколы обмена ключами.

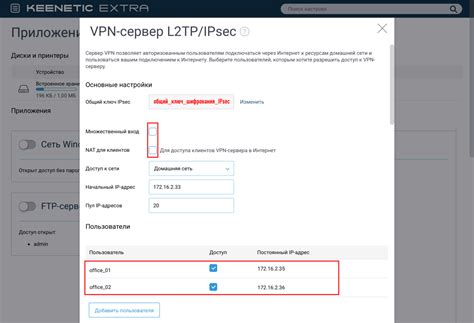

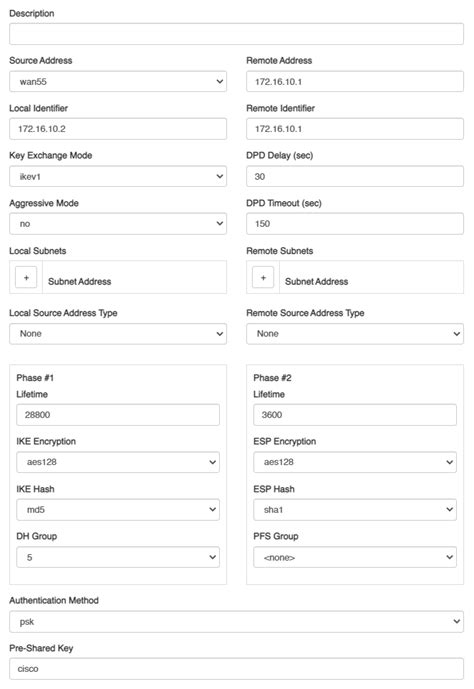

Далее, необходимо настроить устройства или программное обеспечение, которое будет использоваться для установки IPsec-туннеля. Это может быть настройка маршрутизаторов, VPN-клиентов или серверов сетевой безопасности. Конфигурация устройств должна соответствовать выбранным параметрам шифрования и аутентификации, и все настройки должны быть корректно заданы для обоих конечных точек IPsec-туннеля.

После того как IPsec-туннель настроен, необходимо протестировать его работоспособность. Это включает в себя проверку связности между конечными точками, проверку правильности настроек шифрования и аутентификации, а также проверку пропускной способности и задержки соединения. В случае обнаружения проблем, требуется обратиться к документации или консультантам по настройке сетевой безопасности для дальнейшей диагностики и устранения проблемы.

Важно отметить, что создание IPsec-туннеля - это сложный процесс, который требует глубокого понимания сетевых протоколов, схемы инфраструктуры и принципов безопасности. Поэтому перед началом настройки рекомендуется ознакомиться с дополнительной литературой, обратиться к специалистам или получить квалифицированную поддержку для успешной реализации.

Шаг 1: Подготовка сетевой инфраструктуры

Перед тем, как приступить к настройке и защите вашей сети с использованием IPsec, необходимо осуществить подготовительные мероприятия, чтобы обеспечить правильное функционирование этой технологии. В данном разделе мы рассмотрим необходимые шаги для подготовки сетевой инфраструктуры, чтобы вы были готовы к настройке IPsec.

Во-первых, следует провести анализ существующей сетевой инфраструктуры и выявить ее уязвимые места. Определите, какие сетевые компоненты нуждаются в дополнительной защите, и наименее безопасные точки входа в вашу сеть. Также важно определить, какая информация требует особой защиты и что должно быть защищено с использованием IPsec.

Затем, оцените свои текущие ресурсы в рамках сетевой инфраструктуры. Убедитесь, что у вас есть все необходимое оборудование и программное обеспечение для реализации IPsec. Выполните инвентаризацию своих маршрутизаторов, коммутаторов и серверов, чтобы идентифицировать, какие из них поддерживают данную технологию без каких-либо дополнительных модификаций или обновлений.

Кроме того, убедитесь, что вы имеете достаточное количество IP-адресов для настройки IPsec между различными узлами вашей сети. Возможно, вам потребуется расширить вашу IP-подсеть, чтобы обеспечить достаточное количество свободных IP-адресов для реализации IPsec.

Также важно обеспечить достаточный уровень доступности и надежности вашей сети перед внедрением IPsec. Пересмотрите структуру сети, проведите необходимые изменения в сетевой топологии, чтобы обеспечить высокую доступность и избежать единой точки отказа. Убедитесь, что все необходимые резервные источники питания, охлаждение и другое оборудование имеются для обеспечения бесперебойной работы сети.

Шаг 2: Настройка IPsec на сервере

Первым шагом в настройке IPsec на сервере является установка необходимого программного обеспечения. Вы можете выбрать из множества пакетов, поддерживающих IPsec, в зависимости от вашей операционной системы. Рекомендуется выбрать надежное и удобное в использовании программное обеспечение, чтобы обеспечить безопасность и эффективность вашей связи.

После установки программного обеспечения на сервере, необходимо выполнить базовую настройку IPsec. Первым шагом является определение политик безопасности, которые будут применяться к вашим соединениям. Вы можете выбрать различные параметры, такие как тип шифрования, протоколы аутентификации, а также уровень защиты данных. Важно выбрать соответствующие параметры с учетом ваших потребностей безопасности.

После определения политик безопасности, следующим шагом является настройка ключей и сертификатов для аутентификации сервера и клиентов. Это обеспечит обмен ключами и проверку подлинности при установлении IPsec-соединения. Вы можете использовать самоподписанные сертификаты или получить сертификаты от надежного центра сертификации.

После завершения настройки ключей и сертификатов, последний шаг - настройка конфигурационных файлов для IPsec. В этих файлах вы можете определить необходимые параметры, такие как IP-адреса сервера и клиента, параметры шифрования, аутентификации и другие параметры безопасности.

Поздравляю! Вы успешно завершили настройку IPsec на вашем сервере. Теперь ваш сервер готов устанавливать защищенные соединения с клиентами, обеспечивая конфиденциальность и целостность передаваемых данных.

Шаг 3: Добавление IPsec на вашем устройстве

На данном этапе руководства мы рассмотрим, как настроить IPsec на вашем клиентском устройстве. Благодаря этому шагу вы сможете обеспечить безопасное и защищенное соединение с удаленной сетью или другими устройствами через интернет.

Перед началом настройки IPsec на вашем клиентском устройстве необходимо убедиться, что вы имеете все необходимые данные и ключи, предоставленные администратором сети или другими источниками.

Ваше клиентское устройство должно поддерживать IPsec протокол и иметь установленное соответствующее программное обеспечение. Если вы не уверены, проверьте документацию или обратитесь к производителю вашего устройства для получения подробной информации о поддержке IPsec.

После подтверждения совместимости вашего устройства с IPsec и получения необходимых данных, вам потребуется настроить IPsec на вашем клиентском устройстве. Для этого откройте настройки сети или безопасности вашего устройства и найдите раздел, посвященный IPsec.

| 1 | Откройте настройки вашего клиентского устройства и найдите раздел "Безопасность" или "Сеть". |

| 2 | Перейдите в раздел, посвященный IPsec. |

| 3 | Введите необходимые данные и ключи, предоставленные администратором сети или другими источниками. |

| 4 | Настройте параметры IPsec в соответствии с требованиями вашей сети. Это может включать в себя выбор алгоритмов шифрования, установку ключей безопасности и определение режимов работы. |

| 5 | Сохраните настройки и перезагрузите ваше клиентское устройство. |

После завершения этих шагов, IPsec будет настроен на вашем клиентском устройстве, и вы сможете использовать безопасное соединение с удаленной сетью или другими устройствами, поддерживающими IPsec.

Шаг 4: Проверка и тестирование IPsec-туннеля

После завершения настройки и подключения IPsec-туннеля важно проверить его работоспособность и производительность. В этом разделе мы рассмотрим способы проведения проверки и тестирования IPsec-туннеля.

Проверка доступности узлов внутри туннеля: используйте инструменты, такие как пинг или трассировка маршрута, для проверки доступности узлов внутри IPsec-туннеля. Это поможет убедиться, что туннель работает исправно и данные могут быть успешно переданы между узлами.

Тестирование защищенности данных: используйте инструменты для сканирования и анализа данных, передаваемых через IPsec-туннель. Это позволит выявить любые потенциальные уязвимости или утечки информации. Результаты тестирования помогут улучшить уровень защиты и обеспечить конфиденциальность передаваемых данных.

Испытание производительности туннеля: используйте специализированные инструменты для проверки пропускной способности и задержек IPsec-туннеля. Это позволит убедиться, что туннель работает с необходимой скоростью и производительностью, чтобы обеспечить безопасную передачу данных.

Мониторинг работы туннеля: установите систему мониторинга, которая будет отслеживать работу IPsec-туннеля, чтобы своевременно обнаруживать любые проблемы или нарушения. Это поможет поддерживать высокую доступность и надежность туннеля.

После проведения вышеуказанных проверок и тестов вы можете быть уверены в работоспособности и безопасности IPsec-туннеля. Регулярное повторение данных проверок позволит отслеживать изменения в сетевой инфраструктуре и адаптировать настройки туннеля в соответствии с новыми требованиями или угрозами.

Проблемы и решения в настройке безопасного туннеля между сетевыми узлами

В этом разделе мы рассмотрим часто встречающиеся проблемы при настройке безопасного туннеля между сетевыми узлами с использованием IPsec, а также предложим решения для их решения.

Одной из основных проблем, с которой часто сталкиваются администраторы, является неправильная конфигурация фаз IKE (Internet Key Exchange). Ошибки в этом этапе настройки могут привести к неработоспособности туннеля или незащищенной передаче данных. Для предотвращения этой проблемы, важно внимательно проверять правильность установки параметров фаз IKE, таких как метод аутентификации, шифрование и ключевые алгоритмы.

Другой распространенной проблемой является неправильная настройка политик IPsec. Неправильно настроенные политики могут привести к блокировке соединений или неработоспособности туннеля. При настройке политик IPsec необходимо учитывать требования безопасности и цели подключения, чтобы обеспечить правильный обмен данными между сетевыми узлами.

В дополнение к этому, проблемой может быть неправильная настройка идентификаторов безопасности (Security Identifiers, SIDs). Некорректно настроенные идентификаторы безопасности могут привести к ошибкам аутентификации или неправильному распознаванию сетевых узлов. Рекомендуется тщательно проверять настройки идентификаторов безопасности для каждого сетевого узла, чтобы гарантировать их правильное функционирование.

Вопрос-ответ

Что такое IPsec?

IPsec (Internet Protocol Security) - это набор протоколов и механизмов безопасности, используемых для защиты трафика в сети Интернет. Он позволяет создавать защищенные виртуальные частные сети (VPN) и обеспечивает конфиденциальность, целостность и аутентификацию данных.

Зачем мне создавать IPsec?

Создание IPsec позволяет защитить вашу сетевую коммуникацию от несанкционированного доступа и повысить безопасность передаваемых данных. IPsec обеспечивает зашифрование, что позволяет предотвратить перехват негативными элементами и защищает от атак, таких как подделка пакетов данных.