Представляем вашему вниманию неповторимую чудо-технику с неизменной популярностью и удобством использования. Эта программа позволит вам получить полный контроль над целевым устройством, сделав его словно открытой книгой для вас. Важно отметить, что эта высокотехнологичная разработка позволяет осуществлять мониторинг беззвучно и незаметно для пользователей устройства.

Благодаря непревзойденным способностям и функциональности данной разработки, теперь вы сможете получить доступ к целому спектру информации, о которой ранее только мечтали. Однако, юридические нюансы и этические вопросы требуют особого внимания, и важно учитывать все преимущества и ограничения данного программного обеспечения.

Перед установкой данной программы рекомендуется ознакомиться с многочисленными функциями, предоставляемыми ею. Именно здесь вы сможете найти точно те возможности, которые требуются именно вам. Важно понять, что шпионская программа номер 1 – это идеальный вариант для тех, кто осознает необратимость своих поступков и принимает ответственность за свое решение.

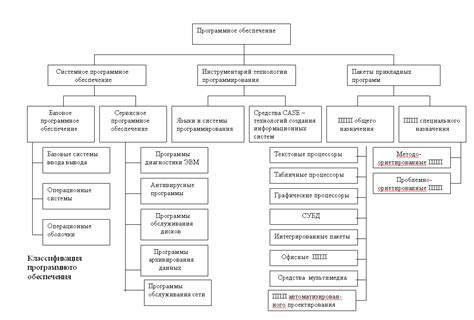

Роль и функции шпионских программ

Шпионские программы, также известные как вредоносные программы или малварь, играют важную роль в современном цифровом мире. Они представляют собой программное обеспечение, разработанное для скрытного сбора информации о пользователях, их активности в Интернете и деятельности на компьютере.

Целью шпионских программ является получение конфиденциальных данных с целью незаконного использования или выгоды. Это может включать в себя кражу личных данных, банковской информации, паролей, контроль за коммуникацией пользователя, слежка за местоположением и многое другое.

Установленные на устройстве пользователей шпионские программы работают в фоновом режиме, незаметно для пользователя, и могут передавать собранную информацию на удаленный сервер. Они способны проникнуть на компьютеры, смартфоны, планшеты и другие устройства через вредоносные ссылки, электронные почты, поддельное программное обновление или другие методы заражения.

Шпионские программы представляют серьезную угрозу для безопасности и конфиденциальности пользователя. Они могут привести к финансовым убыткам, краже идентичности, потере личной информации, нарушению личной жизни и другим негативным последствиям.

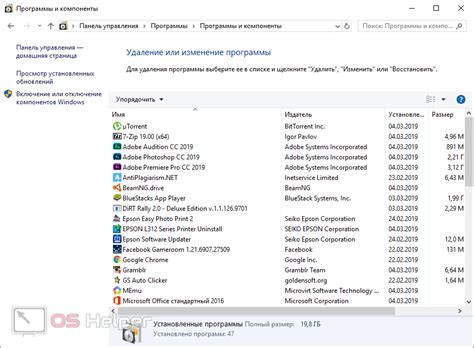

Для защиты от шпионского программного обеспечения, рекомендуется использовать антивирусное программное обеспечение, регулярно обновлять операционную систему и все установленные программы, быть внимательными при открытии вложений в электронной почте или посещении подозрительных веб-сайтов, а также устанавливать программное обеспечение только с надежных и проверенных источников.

Что такое программы слежения и какие функции они выполняют

Современные технологии не только упрощают нашу жизнь, но и создают новые возможности для ведения наблюдения и контроля. Программы слежения, известные также как шпионские программы, представляют собой специальное программное обеспечение, разработанное для скрытого наблюдения и сбора информации. Эти программы могут выполнять ряд разнообразных функций, помогая пользователям получать доступ к данным, которые могут быть важны для достижения определенных целей.

Различные виды програмного обеспечения для незаконного наблюдения и их функциональные возможности

В современном информационном мире существует множество разновидностей программного обеспечения, которое может быть использовано для незаконного и незаметного наблюдения за пользователями устройств. Такие программы разрабатываются с целью получить доступ к конфиденциальной информации и контролировать все действия пользователя без его ведома и согласия. Их возможности могут быть различными, от сбора личных данных до перехвата коммуникаций и мониторинга активности на устройстве.

Одна из разновидностей таких программ - это шпионские программы, которые могут быть установлены на устройства пользователя без его ведома и согласия. Такие программы стремятся остаться незаметными, работая в фоновом режиме и скрывая свое присутствие на устройстве. Они могут собирать информацию о посещенных веб-сайтах, сообщениях, фотографиях и видео, контактных данных и даже записывать разговоры и ведение пользователей.

Другой вид програмного обеспечения - это троянские программы, которые могут распространяться через вредоносные веб-сайты, электронную почту или в виде маскировки под другие полезные приложения или файлы. Троянские программы могут открыть доступ злоумышленникам к вычислительной системе, позволяя им устанавливать другие вредоносные программы или получать удаленное управление над устройством пользователя.

Одна из главных возможностей такого программного обеспечения - это перехват и мониторинг коммуникаций, включая текстовые сообщения, электронную почту, звонки или видео-конференции. Зачастую, такие программы обеспечивают удаленный доступ к микрофону или камере устройства, позволяя злоумышленникам слушать и наблюдать за пользователями без их ведома и согласия. Кроме того, они могут иметь возможность собирать и передавать личные данные, включая пароли, номера кредитных карт и другую конфиденциальную информацию.

Такие программы могут создавать серьезные угрозы для безопасности и конфиденциальности пользователей. Поэтому важно принимать меры предосторожности, чтобы защитить свои устройства и данные. Это включает в себя установку антивирусного программного обеспечения, регулярное обновление программного обеспечения, осторожное отношение к персональной информации и избегание сомнительных веб-сайтов и приложений.

Выбор и загрузка программы для наблюдения

В данном разделе мы рассмотрим важные аспекты при выборе и установке программного обеспечения для осуществления наблюдения за целевым объектом.

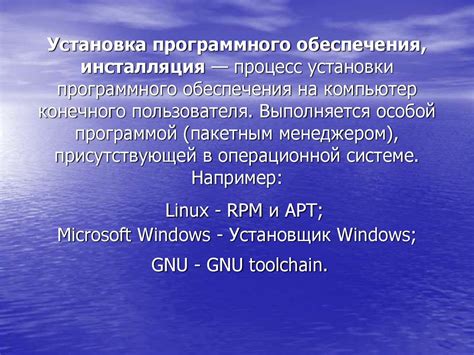

При подборе подходящей программы для осуществления наблюдения необходимо учитывать ряд факторов и критериев. Во-первых, программное обеспечение должно быть совместимо с операционной системой, на которой будет работать. Во-вторых, необходимо обратить внимание на функциональность программы, включая возможности сбора информации, скрытого режима работы и возможности удаленного управления.

Одним из главных аспектов при выборе программы для наблюдения является ее надежность и безопасность. Существует множество разнообразных программ, однако не все из них являются законными и безопасными в использовании. При выборе программного обеспечения необходимо обращать внимание на репутацию и отзывы пользователей, чтобы избежать негативных последствий.

Кроме того, важно учесть законодательство, которое действует в вашей стране, и проверить, является ли использование шпионского программного обеспечения законным. Незаконное использование таких программ может иметь серьезные правовые последствия. Поэтому перед установкой программы необходимо предварительно изучить законы и правила, регулирующие данную сферу.

Как выбрать подходящую программу для скрытного наблюдения

В этом разделе мы рассмотрим важные аспекты выбора подходящей программы для скрытного наблюдения, чтобы помочь вам сделать осознанный выбор.

- Определение целей и нужных функций

- Оценка совместимости с устройствами

- Безопасность и конфиденциальность данных

- Проверка отзывов и рейтингов

- Цена и подписка

Перед тем как выбрать программу для скрытного наблюдения, важно определить ваши конкретные цели и ожидаемые функции. Сделайте список тех функций, которые вам необходимы, такие как запись телефонных звонков, контроль над сообщениями и доступ к мультимедийным файлам.

Убедитесь, что выбранная вами программа совместима с устройствами, которые вы планируете отслеживать. Это может быть смартфон, планшет или компьютер. Проверьте список поддерживаемых операционных систем и моделей устройств.

При выборе программы для скрытного наблюдения обратите внимание на вопросы безопасности и конфиденциальности данных. Убедитесь, что программа предлагает защиту информации от несанкционированного доступа и обеспечивает конфиденциальность ваших данных.

Изучите отзывы и рейтинги программ для скрытного наблюдения. Уделите внимание опыту других пользователей, чтобы получить представление о качестве и надежности выбранной программы.

Учтите финансовые аспекты и определите свой бюджет. Сравните цены и условия подписки различных программ, чтобы выбрать оптимальный вариант для себя.

Выбор подходящей программы для скрытного наблюдения важен, поэтому продумайте каждый аспект и ориентируйтесь на свои потребности и предпочтения. Не забудьте также ознакомиться с правовыми аспектами использования таких программ в вашей стране или регионе.

Способы установки незаметного программного обеспечения на выбранное устройство

В данном разделе будут представлены различные методы и подходы, позволяющие установить невидимое программное обеспечение на целевое устройство. Эти способы позволяют получить доступ к информации и наблюдать за деятельностью пользователя, без его ведома и разрешения.

Прежде чем приступить к описанию конкретных техник, необходимо отметить, что использование такого типа программного обеспечения без явного согласия владельца устройства является незаконным и нарушает приватность. Данный раздел предназначен исключительно для информационных целей, а не для поощрения незаконной деятельности.

- Социальная инженерия

- Фишинг

- Вредоносные вложения

- Уязвимости устройства и программного обеспечения

Один из самых распространенных методов получения доступа к устройству - убеждение владельца в необходимости установки определенного приложения. Путем манипуляции, обмана или соблазнения, атакующая сторона может убедить целевого пользователя в установке приложения, которое на самом деле является шпионским ПО.

Техника, основанная на создании поддельных веб-сайтов или электронных писем, с целью перехвата информации, включая учетные данные. Цель состоит в том, чтобы заставить пользователя указать свои личные данные (логин, пароль и прочие) на ложном ресурсе, а затем использовать эти данные для установки шпионского ПО на его устройство.

Этот метод установки шпионского ПО используется через отправку вредоносных вложений в электронных письмах или мобильных сообщениях. После открытия или скачивания такого вложения, программное обеспечение начинает свою установку на устройство пользователя, работая скрыто и незаметно.

Каждое устройство и программное обеспечение может иметь определенные уязвимости, которые могут быть использованы для несанкционированной установки программ. Атакующая сторона ищет и эксплуатирует эти уязвимости, чтобы получить доступ к устройству и установить необходимое ПО.

Настройка и использование программы для скрытного мониторинга

Этот раздел посвящен процессу настройки и использованию программного обеспечения, предназначенного для скрытного мониторинга различных активностей на целевом устройстве. В этом разделе мы рассмотрим ключевые шаги и функции таких программных решений, позволяющих проводить наблюдение за активностью пользователя без его ведома.

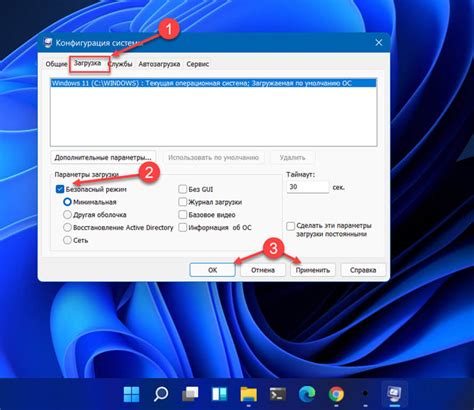

Для начала, необходимо убедиться в совместимости выбранной программы с операционной системой целевого устройства. После установки программы, возможно потребуется выполнить определенные настройки, чтобы она начала работать корректно.

Одной из основных функций программы является сбор информации о действиях пользователя на устройстве: наблюдение за посещенными веб-сайтами, перепиской в мессенджерах, текстовых документах и электронной почте. Большинство программ также позволяют отслеживать физическое местоположение устройства с помощью GPS или Wi-Fi.

Кроме того, возможности шпионского ПО часто включают в себя запись голосовых сообщений, аудиозаписей, снимков экрана и сделанных фотографий, а также доступ к контактам и календарю пользователя.

Постоянное обновление программы и настройка опций безопасности являются важными аспектами использования шпионского ПО. Постарайтесь устанавливать только проверенные и законные программы, а также соблюдайте законодательство вашей страны относительно использования такого ПО.

Основные функции и настройки программы для скрытого мониторинга

Данная статья посвящена основным функциям и настройкам специализированного программного обеспечения, разработанного для скрытого мониторинга активности пользователей на целевом устройстве.

- Обзор основных функций программы

- Установка и настройка программы

- Работа с удаленным доступом и контролем

- Мониторинг активности веб-браузера

- Отслеживание нажатий клавиш и просмотра скриншотов

- Запись и прослушивание аудиофайлов

- Система оповещений и уведомлений

- Настройка режимов работы программы

Вопрос-ответ

Как стать авторизованным компетентным лицом для установки шпиага 1?

Для того чтобы стать авторизованным компетентным лицом для установки шпиага 1, необходимо пройти специальное обучение, которое предоставляется производителем данного устройства. Обычно это требует изучения технической документации, участия в тренингах по безопасной установке и настройке шпиага 1. Также могут потребоваться сертификации и специальные разрешения от уполномоченных органов.

Какие необходимые инструменты понадобятся для установки шпиага 1?

Для установки шпиага 1 вам потребуются следующие инструменты: отвертки различных размеров, пинцет, термоклеевой пистолет или двухкомпонентный клей, антистатические наручники или браслет, мультиметр, припой и паяльник, комплект проводов и разъемов, инструкция по установке и настройке шпиага 1.

Как установить шпиаг 1 на мобильное устройство?

Установка шпиага 1 на мобильное устройство может различаться в зависимости от операционной системы. Обычно это включает в себя следующие шаги: 1) Проверьте совместимость вашего мобильного устройства с шпиагом 1. 2) Подготовьте мобильное устройство к установке, создав резервные копии данных, отключив защиту от вирусов и т.д. 3) Соедините шпиаг 1 с мобильным устройством с помощью кабеля или беспроводного соединения. 4) Запустите установочное приложение шпиага 1 и следуйте инструкциям по установке. 5) После завершения установки выполните настройку шпиага 1 в соответствии с рекомендациями производителя.

Как обнаружить установленный шпиаг 1 на моем устройстве?

Обнаружение установленного шпиага 1 на устройстве может быть сложной задачей, так как он обычно разработан для скрытной работы. Однако, некоторые признаки, на которые стоит обратить внимание, включают: 1) Быстрое разрядка батареи или чрезмерное использование ресурсов устройства. 2) Появление неизвестных или подозрительных приложений. 3) Неожиданное появление рекламных сообщений или всплывающих окон. 4) Периодический перезапуск или зависание устройства. Если у вас есть подозрения о наличии шпиага 1 на вашем устройстве, рекомендуется обратиться к специалистам по кибербезопасности для дополнительной проверки.