Когда речь заходит о передаче информации в сети, каждый шаг ее согласования играет важнейшую роль в обеспечении безопасности и эффективности обмена. Одним из наиболее популярных протоколов, который успешно применяется в множестве сетевых систем, является NTLM. За своими аббревиатурными буквами скрывающийся принцип незапятнанной передачи данных, NTLM эффективно согласует информацию, обеспечивая максимальный уровень безопасности и надежности в сетевой среде.

Глубоко проникая в суть протокола NTLM, мы обнаруживаем изощренный процесс определения и проверки учетных данных, который позволяет взаимодействующим сторонам установить надежное и безопасное соединение. NTLM использует методы шифрования и аутентификации, снижая риск возможных атак, исключает возможность несанкционированного доступа к данным и обеспечивает конфиденциальность информации.

Применимость NTLM проявляется в самых разных сетевых системах: от клиентских приложений и операционных систем до веб-сервисов и приложений на серверной стороне. Используя сильные механизмы шифрования, NTLM гарантирует возможность работы с партнерами, требующими подтверждения подлинности. Этот протокол отлично себя показывает при реализации единого входа в систему, упрощении управления учётными записями и повышении эффективности взаимодействия сетевых компонент.

Общая информация о протоколе NTLM

Введение

В данном разделе мы рассмотрим общую информацию о принципе работы протокола NTLM, который является одним из основных протоколов аутентификации в сети Windows.

Основные принципы протокола

Протокол NTLM (NT LAN Manager) используется для авторизации и аутентификации пользователей в сети Windows. Он позволяет проверить подлинность пользователей перед предоставлением им доступа к ресурсам и сервисам.

Основная идея протокола NTLM заключается в том, чтобы проверить, является ли пользователь, запрашивающий доступ, действительно тем, за кого он себя выдает. Для этого используются различные шифровальные методы и протоколы обмена сообщениями между клиентом и сервером.

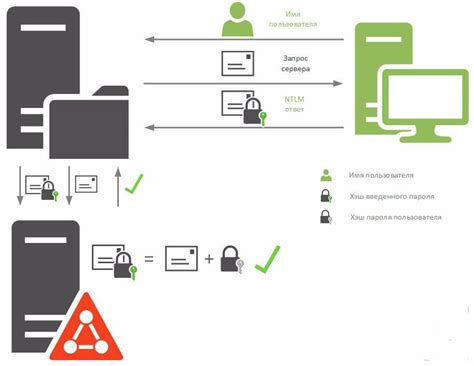

Процесс аутентификации

Прежде чем пользователь получит доступ к ресурсу, процесс аутентификации в протоколе NTLM проходит несколько этапов. Он включает в себя запросы и ответы между клиентом и сервером, в которых передаются и проверяются уникальные идентификаторы их сессий.

При входе в систему пользователь предоставляет свои учетные данные, которые включают логин и пароль. Сервер, в свою очередь, проверяет достоверность этих данных, используя различные шифровальные алгоритмы и контрольные суммы.

Защита системы

Протокол NTLM предлагает надежную защиту системы от несанкционированного доступа, так как дополнительно шифрует данные и проверяет их подлинность при каждой попытке аутентификации. Таким образом, протокол обеспечивает безопасность и конфиденциальность передаваемых данных.

Протокол NTLM: основные компоненты и их функции

В данном разделе мы рассмотрим ключевые составляющие протокола NTLM и опишем их основные функции. Понимание этих компонентов позволит нам лучше понять принцип работы протокола и его важность в современных системах аутентификации.

- Клиент - это устройство или приложение, инициирующее аутентификацию и запрашивающее доступ к защищенным ресурсам. Клиент отправляет запрос на аутентификацию к серверу.

- Сервер - это устройство или приложение, которое получает запросы на аутентификацию от клиента и решает, давать ли доступ к защищенным ресурсам. Сервер проверяет подлинность клиента и может запросить у него дополнительную информацию, необходимую для успешной аутентификации.

- Доменный контроллер - это сервер, отвечающий за аутентификацию и авторизацию клиентов в рамках определенного домена. Доменный контроллер выполняет проверку учетных данных клиента и возвращает подтверждение или отказ в доступе к ресурсам домена.

- Хэши паролей - это способ хранения и передачи паролей в зашифрованном виде. Хэши паролей представляют собой уникальные значения, полученные из исходных паролей с использованием криптографических алгоритмов. Они позволяют проверять подлинность пароля без хранения его в открытом виде.

- Сессия - это установленное соединение между клиентом и сервером, в рамках которого осуществляется обмен данными и выполняются протоколы аутентификации и авторизации. Сессия может быть инициирована как клиентом, так и сервером, и обычно имеет некоторое время жизни.

Теперь, когда мы знакомы с основными компонентами протокола NTLM и понимаем их функции, давайте более подробно разберемся в принципе работы этого протокола и изучим практические примеры его применения.

Описание протокола NTLMv1 и NTLMv2

Протокол NTLMv1 (NT LAN Manager version 1) был разработан компанией Microsoft и использовался в старых версиях операционной системы Windows. В своей основе, NTLMv1 использует хэш-функцию для представления пароля пользователя, который затем преобразуется в уникальный идентификатор (хэш). Протокол также использует случайные числа (nonce) и другие параметры для защиты от атак на перебор паролей и повторное использование сессий.

Однако NTLMv1 подвержен ряду уязвимостей, включая возможность подбора пароля и атаку посредника (man-in-the-middle). Более того, NTLMv1 не поддерживает современные методы шифрования и криптографические примитивы, что делает его уязвимым к современным атакам.

В связи с этим, был разработан протокол NTLMv2 (NT LAN Manager version 2), который представляет собой улучшенную и более безопасную версию предыдущего протокола. NTLMv2 использует более сложные алгоритмы хэширования, такие как MD5 или SHA-256, и предлагает дополнительные механизмы защиты от атак.

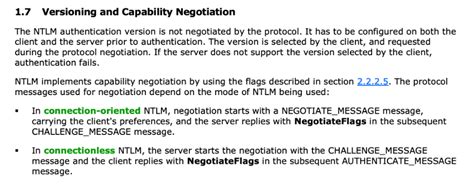

Основным отличием NTLMv2 от NTLMv1 является использование challenge-response механизма, где сервер отправляет случайное значение (challenge) клиенту, который затем использует его для вычисления хэш-значения пароля с использованием определенного алгоритма. Данное значение отправляется обратно на сервер для проверки валидности пароля.

В результате усовершенствований, протокол NTLMv2 обеспечивает более надежную и безопасную аутентификацию пользователей по сравнению с NTLMv1.

| Протокол NTLMv1 | Протокол NTLMv2 |

|---|---|

| Использует хэш-функцию | Использует более сложные алгоритмы хэширования |

| Уязвим к атакам подбора и посредника | Обеспечивает дополнительные механизмы безопасности |

| Не поддерживает современные методы шифрования | Использует challenge-response механизм |

Применение протокола NTLM в сетевых средах

Роль протокола NTLM в сетевых средах оказывается неоценимой благодаря его способности обеспечить безопасное взаимодействие между клиентскими и серверными компьютерами. Протокол NTLM используется для аутентификации пользователей и обмена данными в защищенных сетевых соединениях.

Одним из основных применений протокола NTLM является его использование в операционных системах Windows для аутентификации пользователей при доступе к файловым ресурсам и веб-сервисам. Протокол NTLM обеспечивает защищенное соединение между клиентом и сервером, используя криптографические методы для сохранения целостности и конфиденциальности передаваемых данных.

Протокол NTLM также широко применяется в корпоративных сетях для авторизации пользователей и обмена данными между клиентом и сервером. Он обеспечивает механизм взаимной аутентификации, позволяющий удостовериться в правах доступа и идентичности клиента и сервера перед передачей данных.

Другим применением протокола NTLM является его использование в различных сетевых протоколах, таких как HTTP, SMTP и POP3. Протокол NTLM позволяет обеспечить безопасность передаваемых данных при взаимодействии клиента и сервера по этим протоколам, защищая их от несанкционированного доступа и перехвата.

| Примеры применения протокола NTLM в сетевых средах: |

|---|

| Аутентификация пользователей при доступе к файловым ресурсам. |

| Защита веб-сервисов от несанкционированного доступа. |

| Авторизация пользователей в корпоративных сетях. |

| Безопасное взаимодействие клиента и сервера по протоколам HTTP, SMTP и POP3. |

Пример аутентификации в Windows с использованием протокола NTLM

Для обеспечения безопасной аутентификации пользователей в операционной системе Windows используется протокол NTLM, который предлагает надежный и защищённый механизм проверки подлинности. В данном разделе мы рассмотрим практические примеры использования протокола NTLM для обеспечения безопасного доступа к ресурсам системы.

Пример 1:

Предположим, у нас есть корпоративная сеть, в которой требуется авторизация пользователей перед доступом к серверу файлов. При попытке подключения к серверу, клиентское устройство отправляет запрос на аутентификацию с использованием протокола NTLM. Сервер файлов, в свою очередь, сверяет полученные учетные данные с хранящимся в базе данных информации о пользователях и разрешает или блокирует доступ в зависимости от результатов проверки.

Пример 2:

Веб-приложение, доступное только для определенной группы пользователей, также может использовать протокол NTLM для проверки подлинности. Пользователь, пытающийся получить доступ к приложению, вводит свои учетные данные, которые отправляются на сервер. Сервер, используя протокол NTLM, проводит проверку подлинности и разрешает или отклоняет запрос на доступ к приложению в зависимости от результатов проверки.

Примечание: при использовании протокола NTLM для аутентификации в Windows важно соблюдать все соответствующие меры безопасности и рекомендации для обеспечения защиты информации и предотвращения несанкционированного доступа.

Протокол NTLM: возможности и ограничения

Этот раздел посвящен обзору протокола NTLM, который обладает широкими функциональными возможностями, но также имеет некоторые ограничения.

- Преимущества протокола NTLM:

- Безопасность: NTLM предлагает надежное аутентифицирование пользователей и защищенное обмен сообщениями между клиентом и сервером.

- Взаимодействие с различными операционными системами: NTLM широко применяется в Windows-среде и обеспечивает совместимость с разными версиями Windows, что делает его удобным для использования в корпоративных сетях.

- Интеграция с другими протоколами: NTLM может работать вместе с протоколами, такими как Kerberos, для обеспечения более высокого уровня безопасности и расширенных функций.

- Ограничения протокола NTLM:

- Устаревшая технология: NTLM был разработан в 1996 году и с тех пор претерпел незначительные изменения. Это означает, что он не обладает современными механизмами безопасности, которые могут быть представлены в более новых протоколах.

- Ограниченная поддержка браузерами: Некоторые современные браузеры могут ограничивать поддержку NTLM, что может затруднить его применение в веб-приложениях или доступе к ресурсам через Интернет.

- Проблемы с масштабируемостью: NTLM может иметь проблемы в случае большого количества клиентских запросов или высокого объема сетевого трафика. Это может привести к ухудшению производительности и задержкам в операциях аутентификации.

В целом, протокол NTLM является функциональным и надежным средством аутентификации в Windows-среде. Однако, при использовании NTLM необходимо учитывать его ограничения и возможные проблемы, чтобы оптимизировать его работу и обеспечить безопасность и эффективность системы.

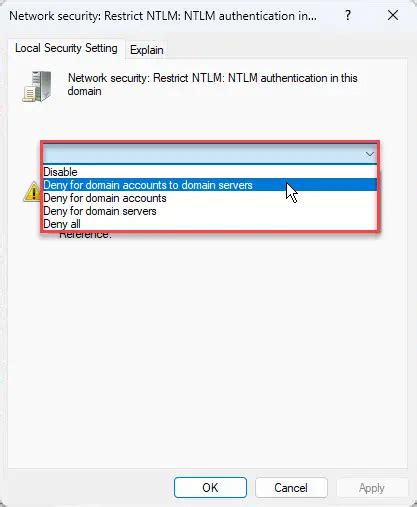

Руководство по безопасности протокола NTLM

В этом разделе мы рассмотрим некоторые рекомендации и практики безопасного использования протокола NTLM. Следуя этим руководствам, вы сможете усилить безопасность своих приложений и предотвратить возможные атаки на систему.

1. Используйте сильные пароли: Подбирайте пароли, которые содержат комбинацию цифр, символов и заглавных букв. Избегайте использования простых или очень коротких паролей, которые можно легко угадать.

2. Избегайте использования NTLM v1: Версия 1 протокола NTLM устарела и имеет некоторые уязвимости. Рекомендуется использовать NTLM v2 или более новые версии для обеспечения безопасности данных.

3. Обновляйте серверы и клиентские приложения: Регулярно обновляйте все компоненты, связанные с протоколом NTLM, включая серверы и клиентские приложения. Это позволит получить последние исправления ошибок и уязвимостей.

4. Используйте защищенные каналы связи: При передаче данных по протоколу NTLM рекомендуется использовать защищенные каналы связи, такие как SSL или IPsec. Это обеспечит конфиденциальность и целостность передаваемой информации.

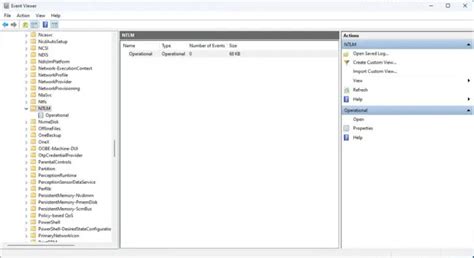

5. Включите аудит безопасности: Ведение журнала событий позволяет отслеживать попытки несанкционированного доступа и анализировать возможные уязвимости. Включите аудит безопасности для протокола NTLM и регулярно проверяйте журналы на предмет подозрительной активности.

Следуя этим рекомендациям, вы сможете максимально обезопасить свою систему при использовании протокола NTLM. Помните, что безопасность является непрерывным процессом, поэтому регулярно обновляйте свои механизмы защиты и следите за последними рекомендациями безопасности.

Вопрос-ответ

Как работает протокол NTLM?

Протокол NTLM (NT LAN Manager) – это механизм аутентификации и защиты данных, используемый в операционных системах Windows. Он работает следующим образом: клиент отправляет запрос на аутентификацию к серверу, используя свои учетные данные. Сервер генерирует случайное число и отправляет его клиенту вместе со секретным запросом. Клиент блокирует свой пароль с использованием секретного запроса и отправляет его на сервер. Сервер также блокирует свой пароль, используя секретный запрос, и сравнивает результат с полученным от клиента. В случае совпадения, клиенту предоставляется доступ к требуемым ресурсам.

Где применяется протокол NTLM?

Протокол NTLM широко используется в сетевой безопасности операционных систем Windows. Он используется для аутентификации пользователей и защиты данных в локальных сетях, доменах Windows, серверах Exchange, SharePoint, а также веб-приложениях, которые требуют аутентификации Windows для доступа к ресурсам.