В каждом бою есть две стороны – одна соблюдает правила и стратегически планирует свои действия, а вторая – активно совершает атаку, надеясь на успех.

Но зачастую атакующая сторона делает несколько распространенных ошибок, которые могут существенно подорвать ее позицию и даже привести к поражению. Ошибки в активной атаке могут быть самыми разными, и часто они связаны с неудачным выбором целей или нарушением боевых тактик.

Первая ошибка – недостаточное изучение цели атаки. Очень важно перед началом активной атаки тщательно изучить цель, ее уязвимости и особенности. Некоторые противники могут иметь внушительный уровень защиты, и атака сразу на самые уязвимые зоны может оказаться неэффективной. Уязвимости могут быть разными – это могут быть слабые пароли, незащищенные сетевые соединения или уязвимости в операционной системе.

Вторая распространенная ошибка – вселивание себе излишнего самонадеянности. Атакующие, считая себя более умными и сильными, зачастую недооценивают противника и его возможности. Подобный подход может играть совершившей атаку стороне злую шутку, ведь она может потерять контроль над ситуацией и нанести гораздо меньший ущерб, чем ожидалось.

Недостаток анонимности

Недостаток анонимности может привести к тому, что противник будет идентифицирован и пойман. В процессе активной атаки, противник может оставлять следы, которые впоследствии могут быть использованы для его вычисления и привлечения к ответственности.

Недостаток анонимности может возникнуть по разным причинам. Во-первых, это может быть связано с использованием неанонимных сетей или прокси-серверов. Во-вторых, это может быть связано с недостаточным умением противника осуществлять активные атаки анонимно, не оставляя следов. В-третьих, противник может не обращать должного внимания на сохранение своей анонимности, так как он недооценивает возможность раскрытия своей личности.

Однако, недостаток анонимности в активной атаке является серьезной ошибкой. При обнаружении противника и его идентификации, цель атаки может принять соответствующие меры для защиты и предотвращения дальнейших атак.

Для успешной активной атаки необходимо обеспечить анонимность и не оставлять следов, которые могут быть использованы для вычисления противника.

Неправильная выборка цели

Неправильная выборка цели может быть связана с недостаточными знаниями атакующего об инфраструктуре и системах цели. Например, если противник решает атаковать компьютерную сеть, но не собирается угрожать конкретным слабым местам, таким как сервера с базами данных или системы управления, то его атака может быть неэффективной и даже бесполезной.

Также неправильная выборка цели может свидетельствовать о плохом планировании и организации атаки. Например, если противник выбирает в качестве цели систему, которая находится вне его сферы компетенции или доступа, то его усилия будут направлены в никуда.

Важно отметить, что правильная выборка цели в активной атаке требует анализа и изучения систем и ресурсов, на которые направлена атака. Атакующие должны выяснить, какие из них могут представлять наибольшую угрозу или предоставить наибольший потенциал для их целей. Только после этого можно разработать эффективные стратегии и тактики для реализации атаки.

Использование уязвимых точек входа

Уязвимые точки входа могут быть различными: неправильно сконфигурированные серверы, уязвимые программы, слабые пароли и другие. Противник ищет эти точки, чтобы получить доступ к системе и выполнить различные действия.

Часто противники ищут уязвимости веб-приложений, таких как недостаточная валидация вводимых данных, недостаточная защита от инъекций, отсутствие авторизации и аутентификации и другие. Используя эти уязвимости, противник может получить доступ к базе данных, изменить содержимое страницы или получить контроль над системой.

Кроме того, противник может использовать уязвимости в операционной системе или службах, запущенных на сервере. Это может быть связано с устаревшими версиями программного обеспечения, слабыми конфигурациями или другими уязвимостями, которые позволяют противнику получить доступ к серверу и контролировать его.

Для предотвращения использования уязвимых точек входа, таких как веб-приложения и операционные системы, необходимо правильно настраивать и обновлять программное обеспечение, внедрять механизмы защиты и регулярно проводить аудит безопасности. Также важно обеспечивать безопасность паролей и следить за их использованием на сервере.

Важно: осознание уязвимых точек входа и предпринятие мер по их защите являются важным шагом в обеспечении безопасности системы и предотвращении успешных атак.

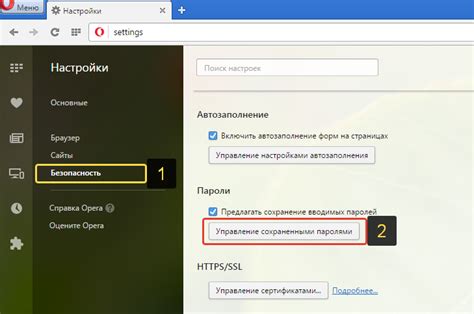

Слабые пароли и логины

Часто пользователи выбирают простые пароли, такие как "123456" или "password", которые являются наиболее распространенными и очевидными. Такие пароли легко подобрать, и противник с легкостью может получить доступ к системе.

Отдельно следует обратить внимание на использование одного и того же пароля для разных аккаунтов. Это создает риск, что противнику при успешном взломе одного аккаунта удастся получить доступ и к другим аккаунтам пользователя.

Для защиты от данной ошибки необходимо выбирать сложные пароли, состоящие из букв разного регистра, цифр и специальных символов. Рекомендуется использовать уникальные пароли для каждого аккаунта и периодически их менять.

| Ошибки | Примеры | Описание |

|---|---|---|

| Использование слабых паролей | 123456, password, qwerty | Противник может легко подобрать такие пароли |

| Использование одного и того же пароля для разных аккаунтов | password2020 | Успешный взлом одного аккаунта может привести к доступу ко всем остальным аккаунтам пользователя |

Отсутствие шифрования

Противник может использовать отсутствие шифрования для перехвата и прослушивания передаваемых данных. Это особенно важно при передаче чувствительной информации, такой как пароли, данные банковских карт и личные данные пользователей.

В случае отсутствия шифрования, противник может легко перехватить передаваемые данные и с легкостью прочесть их содержимое. Это может привести к серьезным последствиям, таким как кража персональных данных, финансовое мошенничество или нарушение конфиденциальности информации.

Чтобы избежать этой ошибки, необходимо использовать надежные протоколы шифрования, такие как SSL/TLS, при передаче данных по сети. Шифрование данных гарантирует их конфиденциальность и целостность и предотвращает возможность перехвата и чтения информации противником.

Важно помнить, что шифрование данных является одним из основных механизмов защиты в активной атаке и его пренебрежение может привести к серьезным последствиям.

Некорректное использование скриптов

В рамках активной атаки противникам часто приходится использовать скрипты для выполнения различных действий. Однако, некорректное использование скриптов может привести к серьезным ошибкам и уязвимостям.

Одна из распространенных ошибок – это недостаточная фильтрация пользовательского ввода перед его передачей в скрипт. Если противник сможет вставить вредоносный код в пользовательский ввод, то он сможет выполнить свои злонамеренные действия на стороне клиента. Например, противник может использовать инъекцию скриптов (XSS) для получения доступа к сессии пользователя или к его конфиденциальным данным.

Еще одна распространенная ошибка – это уязвимость, связанная с обработкой неправильного типа данных. Например, если скрипт предполагает, что пользователь должен ввести числовое значение, но противник введет в строку, то скрипт может сломаться или отобразить некорректные данные. В результате этой ошибки противник может получить доступ к недоступной информации или вызвать отказ в обслуживании (DoS).

Также противники могут использовать скрипты для проведения атаки типа "воспроизведение поведения пользователей". Это означает, что они могут автоматизировать действия, которые обычно выполняются пользователями, и таким образом нагрузить сервер и вызвать его отказ в обслуживании. Например, противник может создать автоматический скрипт для регистрации сотен и тысяч аккаунтов на сайте, перегружая сервер.

Поэтому очень важно правильно использовать скрипты и обеспечивать их безопасность. Это можно сделать путем фильтрации пользовательского ввода, валидации типов данных и регулярными выражениями. Также рекомендуется использовать безопасные стандарты и инструменты разработки для проведения тестирования безопасности скриптов.

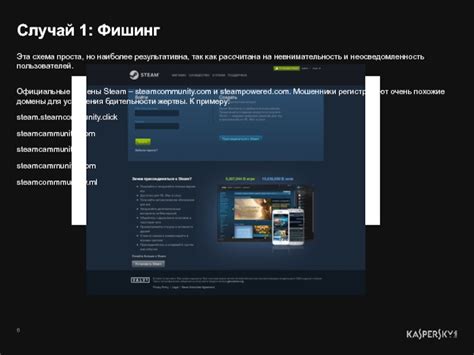

Невнимательность и неосведомленность

Например, противник может не обратить внимания на системные уведомления о доступе к конфиденциальной информации или на сообщения о попытке вторжения. Невнимательность может привести к выходу из тени, а именно раскрытию идентичности и местоположения атакующего.

Также противник может не быть осведомленным о последних методах и технологиях, используемых в области кибербезопасности. Недостаточное знание позволяет противнику быть уязвимым перед новыми защитными мерами и методами обнаружения. В результате, активная атака может быть легко задержана или отражена.

Целесообразно проводить постоянное обучение и отслеживание новых трендов в области информационной безопасности, чтобы быть в курсе всех возможных методов и средств защиты. Это поможет уменьшить вероятность совершения ошибок из-за невнимательности или неосведомленности.

| Ошибки | Последствия |

|---|---|

| Не обращение внимания на системные уведомления | Раскрытие идентичности и местоположения атакующего |

| Недостаточное знание о последних методах и технологиях | Уязвимость перед новыми защитными мерами и методами обнаружения |

Отсутствие резервных копий

Противник, не обладая резервными копиями данных, не только обнажает себя перед возможными угрозами, но и оставляет себя без возможности быстро восстановить работоспособность системы в случае нарушения ее функционирования.

Отсутствие резервных копий данных может быть вызвано недостаточным пониманием важности данной процедуры или считать ее ненужной и ресурсоемкой. Однако, в случае активной атаки, такой непродуманный подход может привести к длительному простою системы и значительным материальным потерям.

В случае, если противник реализует активную атаку, направленную на внедрение в систему, наличие актуальных резервных копий данных позволит провести восстановление работы и минимизировать последствия атаки. Резервные копии также могут использоваться в качестве доказательства в случаях, когда необходимо определить источник атаки или восстановить потерянные или поврежденные данные.

Используя резервные копии, противник может эффективно предотвратить потерю данных и максимально быстро вернуть систему в рабочее состояние, минимизируя при этом ущерб для бизнеса и сохраняя репутацию организации.