В мире информационных технологий существуют многообразные нюансы и механизмы, которые позволяют нам связываться друг с другом, передавать и получать необходимую информацию. И одним из ключевых игроков в этой игре является академия современных знаний. В рамках этой академии существует уникальная система, которая отражает ее функционирование и формирует особый стиль взаимодействия между студентами и преподавателями.

Важной составляющей этой системы является электронная платформа образования, которая позволяет студентам иметь доступ к самой разнообразной информации, а преподавателям – эффективно проводить образовательные мероприятия. Манера обучения в академии современных знаний основывается на прогрессивных методах, которые используются для достижения максимально полной передачи информации.

Инновационные электронные ресурсы академии современных знаний позволяют студентам удобно управлять своим обучением, выбирать интересующие их курсы, находить нужные материалы и отслеживать свой прогресс. Одной из основных функций электронной платформы является создание комфортной и безопасной среды для обучения, а также стимуляция саморазвития и самореализации студентов.

Защита системы от вредоносных воздействий

Применение механизмов блокировки внешних устройств позволяет контролировать доступ к компьютерной системе и управлять подключаемыми устройствами. Благодаря этим механизмам возможно ограничить или полностью запретить подключение определенных устройств, таких как внешние накопители, съемные носители информации, сетевые устройства и другие периферийные устройства.

Основная цель блокировки внешних устройств заключается в защите от утечки конфиденциальной информации, внедрения вредоносных программ, повреждения системных файлов и незаконного использования ресурсов компьютерной системы. Такие механизмы защиты позволяют создать надежную барьеру, предотвращающую потенциальные угрозы.

Строго контролируемый доступ к внешним устройствам позволяет обладателям компьютерных систем определить, какие устройства могут быть использованы в рамках работы, и создать ограничения для подключения устройств, которые не являются необходимыми или могут представлять потенциальную угрозу безопасности.

Установка доверенных устройств - одна из стратегий блокировки внешних устройств, которая позволяет компьютерной системе автоматически распознавать и разрешать подключение устройств, указанных в предварительно определенном списке. Такой подход снижает риск появления угроз безопасности от непроверенных устройств, но требует дополнительных настроек и поддержки.

В целом, применение механизмов блокировки внешних устройств - важный инструмент для обеспечения безопасной работы компьютерных систем. Закрытый и контролируемый доступ к внешним устройствам помогает минимизировать риски и сохранить целостность информации и функциональность системы.

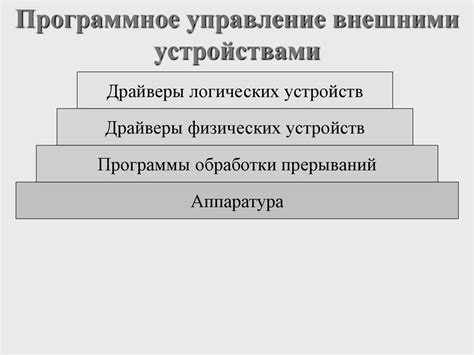

Управление внешними устройствами в информационно-технологической среде университета

В данном разделе будет рассмотрено, как осуществляется контроль и управление использованием внешних устройств в информационно-технологическом университетском окружении. Будут представлены принципы, методы и инструменты, используемые для обеспечения безопасности и эффективного функционирования системы.

Безопасность и контроль доступа - ключевые аспекты в управлении внешними устройствами. В ИТ-среде университета применяются различные меры для обеспечения ограниченного доступа к внешним устройствам. Это включает установку специального программного обеспечения, которое позволяет отслеживать и контролировать использование подключенных устройств.

Для более эффективного управления внешними устройствами в университетской среде используются также специальные политики и правила. При подключении устройства к информационной системе требуется соответствие определенным правилам и требованиям. Например, может быть установлено ограничение на подключение только определенных типов устройств или на использование только лицензированного и антивирусного программного обеспечения.

Контроль использования внешних устройств в ИТ-среде университета также осуществляется с помощью системы мониторинга. Данная система позволяет отслеживать активность и использование внешних устройств, а также выявлять нарушения установленных политик и правил. При обнаружении подозрительной активности могут быть приняты соответствующие меры для обеспечения безопасности системы и данных.

Важным аспектом управления внешними устройствами в ИТ-окружении университета является обучение и информирование пользователей. Студенты, преподаватели и сотрудники получают инструкции и рекомендации относительно правил использования внешних устройств, безопасности и защиты информации. Это позволяет повысить осведомленность и сократить возможные риски, связанные с неправильным использованием внешних устройств в ИТ-среде университета.

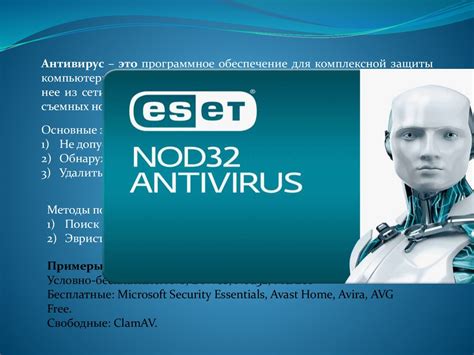

Защита от вредоносных программ

Вредоносные программы представляют собой программное обеспечение, созданное с целью нанести вред компьютерной системе или получить несанкционированный доступ к информации. Они могут быть различных типов, включая вирусы, черви, троянские кони, шпионские программы и другие.

Основной принцип защиты от вредоносных программ заключается в применении комплексного подхода, который включает в себя использование антивирусного программного обеспечения, обновление операционной системы и другого установленного программного обеспечения, а также образование пользователей по вопросам информационной безопасности.

Антивирусное программное обеспечение выполняет ряд функций, таких как обнаружение и блокировка вредоносных программ, удаление зараженных файлов и выполнение регулярных проверок на наличие новых угроз. Однако важно понимать, что антивирусное ПО не может гарантировать 100% защиту от всех видов вредоносных программ, поэтому необходимо применять дополнительные меры безопасности.

Обновление операционной системы и другого установленного программного обеспечения является неотъемлемой частью защиты от вредоносных программ. Разработчики постоянно выпускают обновления, которые устраняют известные уязвимости и повышают уровень безопасности системы. Поэтому регулярное обновление ПО является важным шагом для предотвращения атак и эксплуатации уязвимостей.

Помимо технических мер безопасности, образование пользователей играет важную роль в защите от вредоносных программ. Пользователи должны быть осведомлены о потенциальных угрозах и методах их предотвращения. Это включает осознанное поведение в сети, неоткрывание подозрительных писем или ссылок, использование надежных паролей и другие меры активной защиты.

Сочетание комплексного подхода, использование антивирусного программного обеспечения, регулярное обновление ПО и образование пользователей поможет эффективно защитить компьютерные системы от вредоносных программ и обеспечить безопасность данных.

Обеспечение безопасности информационных систем в учебном заведении

Для достижения поставленных целей в ИТМО применяются разнообразные технические, организационные и правовые меры безопасности. Одной из таких мер является использование современных систем защиты информации, которые обнаруживают и анализируют потенциальные угрозы и атаки. Такие системы позволяют оперативно реагировать на возможные инциденты и минимизировать их негативные последствия.

Для учета и классификации данных, а также контроля прав доступа, в ИТМО применяются специализированные программно-аппаратные комплексы, с помощью которых осуществляется мониторинг и аудит информационных систем. Это позволяет выявить потенциальные уязвимости и недостатки в системе безопасности, а также предпринять необходимые меры для их устранения.

Организационные меры безопасности также играют важную роль в обеспечении безопасности информационных систем в ИТМО. Регулярное проведение обучающих мероприятий и тренингов, направленных на повышение осведомленности персонала по вопросам информационной безопасности, способствует формированию культуры безопасности в учебном заведении.

- Установка многофакторной авторизации для повышения безопасности доступа к системам;

- Резервирование систем и создание их резервных копий для предотвращения потери данных;

- Регулярное обновление программ и антивирусных баз для защиты от новых угроз;

- Создание политики конфиденциальности и регулярное ее обновление в соответствии с требованиями законодательства;

- Проведение тестирования на проникновение с целью выявления уязвимостей системы;

- Осуществление мониторинга защиты информационных систем и анализ возможных инцидентов;

Все эти меры безопасности помогают ИТМО создавать надежные и защищенные информационные системы, которые способствуют эффективной работе учебного заведения и обеспечивают сохранность данных и конфиденциальность информации.

Мониторинг активности сети: подробное отслеживание событий и передача данных

В данном разделе мы рассмотрим процесс мониторинга активности сети, который позволяет обнаружить и анализировать различные события, происходящие в сети, и осуществлять передачу соответствующих данных.

Мониторинг активности сети включает в себя систематическое наблюдение за происходящими событиями в компьютерной сети, который выполняется с целью обнаружения и реагирования на потенциально опасные или нежелательные ситуации.

- Отслеживание активности пользователей сети, включая их сетевые интерфейсы, передачу данных и сетевые соединения.

- Анализ трафика и определение аномальных или подозрительных паттернов, которые могут указывать на наличие потенциальных угроз в сети.

- Обнаружение и блокирование нежелательного или вредоносного трафика, который может повлиять на безопасность и работоспособность сети.

- Мониторинг производительности сети для выявления возможных узких мест и оптимизации работы сетевых ресурсов.

Для осуществления мониторинга активности сети используются специальные инструменты и программы, которые позволяют собирать данные о сетевом трафике, анализировать их и отображать в удобной для понимания форме. Например, системы управления сетью (СУС), анализаторы сетевого трафика и системы мониторинга производительности (NMS) часто применяются для этих целей.

Мониторинг активности сети является важным инструментом в области информационных технологий, позволяющим следить за работой сети, обеспечивать ее безопасность и эффективность, а также своевременно реагировать на возникающие проблемы.

Анализ и мониторинг сетевого потока: стратегии и инструменты в Университете ИТМО

В университете ИТМО активно занимаются отслеживанием и анализом сетевого трафика, что позволяет эффективно управлять и обеспечивать безопасность сетей.Специалисты используют разнообразные методы и инструменты для сбора и анализа данных о передаваемой информации по сетям.

Для эффективного контроля и обработки сетевого потока инженеры ИТМО применяют стратегии, позволяющие отследить различные аспекты передачи данных. В данном контексте, анализ проводится с целью обнаружения потенциальных проблем, этаких несанкционированного доступа, а также для оптимизации сетевой инфраструктуры.

Для детального анализа сетевого трафика и отслеживания требуемых параметров применяются инструменты и системы, способные обрабатывать и интерпретировать передаваемую информацию. Разработанные алгоритмы и программное обеспечение позволяют идентифицировать особенности передачи данных, определять пропускную способность сетевых каналов и выявлять потенциальные узкие места.

На базе собранной информации проводится анализ с точки зрения безопасности сети, чтобы обнаружить возможные атаки или несанкционированную активность. При помощи специализированных инструментов происходит мониторинг сетевого трафика на наличие подозрительной активности, что играет важную роль в обеспечении защиты системы.

Вопрос-ответ

Вопрос

Ответ

Какие специальности представлены в Балтийском военно-морском институте имени Ф.Ф. Ушакова?

Балтийский военно-морской институт имени Ф.Ф. Ушакова (БВИ) представляет широкий спектр специальностей в области искусственного интеллекта, компьютерных наук, информационной безопасности и системного анализа. Студенты могут выбрать такие направления, как информатика и вычислительная техника, программная инженерия, информационная безопасность и защита информации, системный анализ и управление в технических системах.

Какие возможности доступны студентам БВИ для развития профессиональных навыков в области информационных технологий?

Студенты БВИ имеют доступ к современным лабораториям и высокотехнологичному оборудованию, что позволяет им разрабатывать и тестировать программное обеспечение, работать с искусственным интеллектом, анализировать и защищать информацию, а также проводить исследования и эксперименты в области информационных технологий. Кроме того, институт поддерживает активные связи с ведущими IT-компаниями и организациями, что позволяет студентам участвовать в стажировках и проектах, а также получать реальный опыт работы в сфере IT.