Красота в многообразии. Каждый разработчик искусственного интеллекта узнает о существовании keygen и спросит себя: "Что это такое?" Ни для кого не секрет, что keygen - это программа или алгоритм, которые создают уникальные и безопасные ключи активации для программного обеспечения. Каждый создатель и развивающаяся компания, нуждаются в надежной и эффективной защите своих продуктов. Это может быть отдельная система или прикладное решение, но без использования keygen трудно представить успешное представление услуги.

Уникальность ключа является ключевым аспектом, гарантирующим безопасность контента разработчиков и обеспечивающим их прибыль. Она позволяет предотвратить незаконное распространение или использование продукта, а также устанавливать специфические ограничения для пользователей. Однако понимание основных принципов и методов создания keygen требует экспертизы, именно поэтому существует необходимость в развернутом и доступном руководстве для новичков.

Весь этот процесс представляет собой сложную инженерную задачу, обработка ее требует рассмотрение различных подходов и алгоритмов. От асимметричного шифрования и математических моделей до компьютерной графики и компиляторов: создание keygen является комбинацией различных научных дисциплин. Именно поэтому важно осознать, что для полноценной разработки нужен углубленный подход и отличное владение языками программирования.

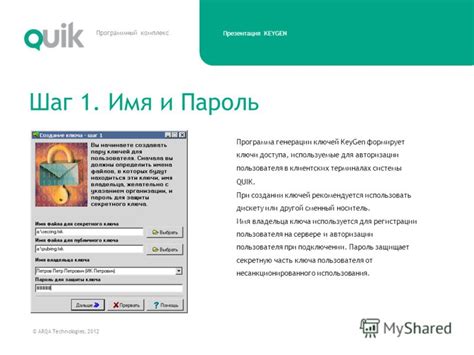

Значение и назначение keygen в создании ключей

Keygen выполняет важную функцию в процессе лицензирования программного обеспечения, позволяя пользователям получать уникальные июдентификаторы, которые в дальнейшем используются для активации или регистрации программы. Этот инструмент обеспечивает безопасность и конфиденциальность, предотвращая несанкционированное использование.

- Keygen генерирует случайные последовательности символов, которые представляют собой уникальные ключи или серийные номера для программ.

- Сгенерированные ключи могут быть использованы для активации программы или ее определенных функций.

- Уникальные ключи обеспечивают безопасность и предотвращают несанкционированное копирование или распространение программного обеспечения.

- Keygen также может быть использован для создания ключей шифрования, позволяющих защищать конфиденциальные данные.

- Важно отметить, что использование keygen для незаконного копирования программного обеспечения является противозаконным и может вести к юридическим последствиям.

В итоге, использование keygen является неотъемлемой частью процесса разработки программного обеспечения и позволяет разработчикам обеспечить безопасность и контроль над своим продуктом. Этот инструмент генерирует уникальные ключи, которые используются для активации, аутентификации и защиты программ от незаконного использования.

Правовое взглядение на вопрос

В свете развития технологий и возрастания количества программного обеспечения, понятие keygen стало актуальным. Однако, стоит отметить, что создание и использование keygen может противоречить законодательству многих стран. Законодательные акты, такие как Закон об авторском праве и Закон о защите данных, регулируют сферу программного обеспечения и устанавливают правила использования и распространения программ.

Под keygen понимается программное обеспечение, которое создает лицензионные ключи, контрольные суммы и другие коды, позволяющие пользователю обойти защиту программы и получить несанкционированный доступ к ее функционалу. В таком случае, использование keygen может нарушать авторские права и приводить к ущербу для разработчиков и правообладателей.

| Законодательный акт | Последствия нарушения |

|---|---|

| Закон об авторском праве | Юридические ограничения и возможные санкции для нарушителя |

| Закон о защите данных | Раскрытие конфиденциальной информации и нарушение прав на личную жизнь |

Поэтому, перед разработкой и использованием keygen следует глубоко изучить соответствующие правовые акты своей страны и соблюдать их требования. Также важно понимать, что подобные действия наносят ущерб индустрии программного обеспечения и могут повлечь юридические последствия.

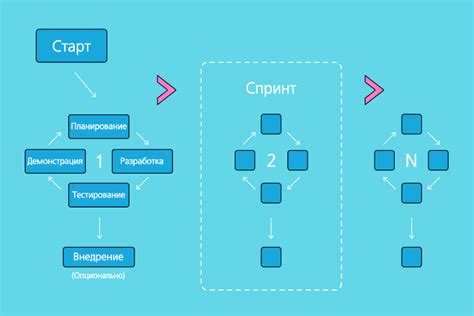

Основные этапы разработки генератора лицензионных ключей

В данном разделе представлены основные этапы процесса создания генератора лицензионных ключей, инструмента, который позволяет генерировать уникальные коды активации для программного обеспечения.

Важными шагами в создании keygen являются:

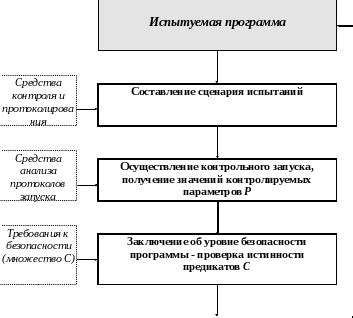

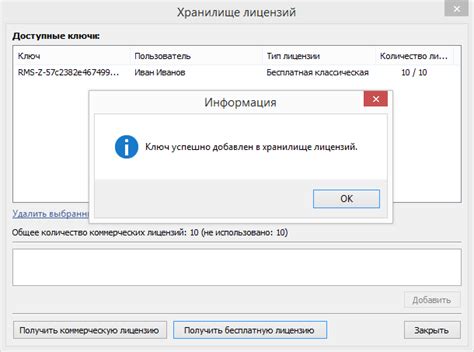

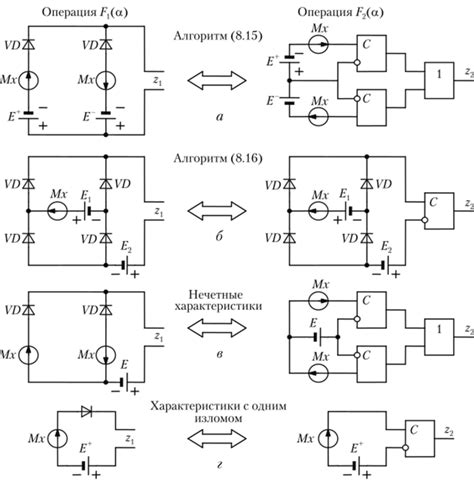

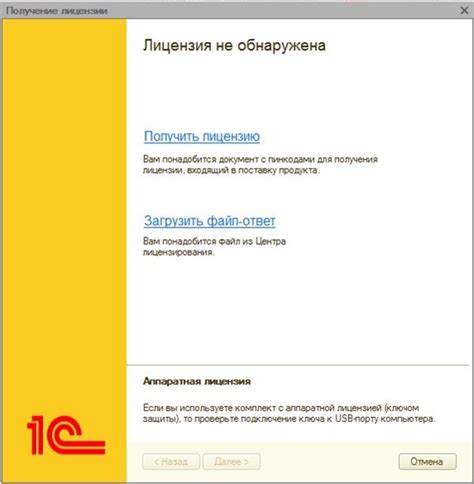

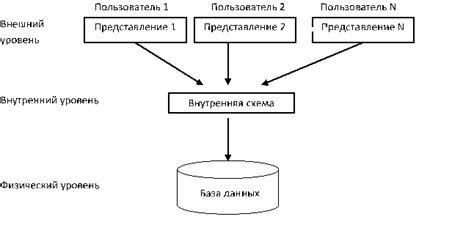

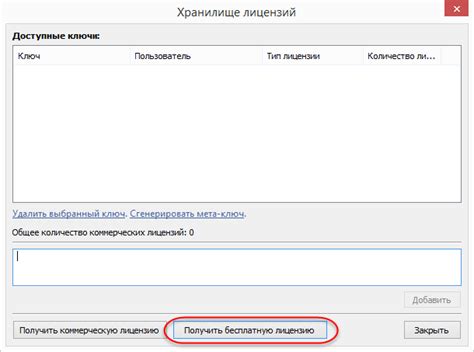

| Исследование | ...Этап 1: Исследование механизмов обеспечения безопасности программного продукта На первом этапе погрузимся в подробный анализ системы защиты программы, с целью выявить ее уязвимости и разработать подходящий для нее метод создания keygen. В этом разделе мы рассмотрим основные аспекты алгоритма защиты, исследуем его слабые места и определим потенциальные точки входа для создания генератора ключей. Чтобы успешно справиться с этим этапом, необходимо провести тщательный анализ механизмов, используемых разработчиками для защиты своего программного продукта. Мы изучим алгоритмы шифрования, механизмы проверки лицензий, а также другие методы, которые могут быть внедрены для предотвращения несанкционированного использования программы. Важной частью этого анализа будет выявление слабых мест алгоритма защиты. Мы будем искать уязвимости, которые могут быть использованы для создания keygen, таких как использование слабых шифров или незащищенных точек входа. Анализировать будем не только саму программу, но и все связанные с ней файлы, библиотеки и системные ресурсы. Кроме того, мы будем исследовать так называемые "обратные действия" алгоритма защиты. Это позволит нам понять, какие шаги нужно предпринять для обхода механизмов защиты и создания рабочего ключа. Мы изучим методы обхода проверки лицензий и перехвата выполнения программы, чтобы успешно стать мастером в создании keygen. В результате внимательного анализа мы сможем получить глубокое понимание алгоритма защиты программы и определить наиболее эффективный метод создания keygen. Понимая слабые места и принципы работы системы защиты, мы сможем разработать инструмент, который позволит нам генерировать действительные лицензионные ключи и обойти механизмы проверки программы. Этап 2: Обнаружение уязвимости для формирования лицензионного ключа Второй этап в создании keygen'ов предусматривает поиск уязвимостей в программном обеспечении, которые можно использовать для генерации действительных лицензионных ключей. На этом этапе вы будете искать слабые места в коде или алгоритмах, которые используются для проверки ключей при регистрации программы. Поиск уязвимости является одним из самых важных шагов в создании keygen'ов, поскольку от него зависит возможность генерации действительных ключей, которые будут успешно приниматься программой. Для этого вам понадобится анализировать код программы, искать слабые места в алгоритмах хеширования или валидации ключей, а также изучать различные ограничения и особенности, которые могут быть связаны с регистрацией программы. Одним из методов поиска уязвимостей является анализирование программы на наличие обратных вызовов или перехват функций, которые отвечают за проверку ключа. Также вы можете исследовать процесс регистрации программы и попытаться найти места, где могут возникнуть слабости или уязвимости в системе проверки ключей. Важно отметить, что поиск уязвимостей и их использование для генерации ключей являются незаконными действиями и нарушают авторские права и лицензионные соглашения. Данная статья не призывает к незаконным действиям, а предоставляет информацию исключительно с целью образовательного и ознакомительного характера. Этап 3: Реализация алгоритма генерации ключа Для начала, мы должны определить основные шаги и действия, которые требуются для генерации ключа. Это может включать в себя использование математических операций, строковых функций, хэш-функций и других алгоритмов шифрования. Важно создать надежный алгоритм, который обеспечивает запутанность и уникальность сгенерированных ключей. Далее, мы должны приступить к реализации алгоритма с использованием выбранного языка программирования, такого как Python, Java или C++. Необходимо создать функции и процедуры, которые выполняют необходимые шаги для генерации ключей. Важно учитывать, что код должен быть эффективным и безопасным, чтобы предотвратить возможность нежелательных взломов и подделок ключей. Кроме того, для более надежной генерации ключей можно использовать дополнительные методы, такие как использование сетевых данных, системной информации или физических параметров устройства. Это поможет повысить уровень безопасности и уникальности сгенерированных ключей. Важно также продумать процесс проверки генерируемых ключей на валидность. Разработчикам необходимо создать алгоритм или функцию для проверки правильности ввода ключа пользователем, чтобы предотвратить неправомерное использование программного обеспечения. После завершения реализации алгоритма генерации ключа, следует провести тестирование, чтобы убедиться в его правильной работе. Это может включать в себя проверку сгенерированных ключей на уникальность, их соответствие определенным требованиям безопасности, а также проверку процесса ввода ключей пользователем. В итоге, реализация алгоритма генерации ключа является важным шагом в создании надежной и безопасной системы лицензирования программного обеспечения. Выбор правильного алгоритма, его эффективная реализация и проверка на правильность работы - все это позволит обеспечить защиту программы от несанкционированного использования. Популярные способы создания генераторов лицензий 1. Алгоритмы хеширования и симметричного шифрования: Этот метод основан на использовании различных алгоритмов хеширования и симметричного шифрования, которые позволяют преобразовать исходные данные в уникальный ключ лицензии. При этом ключи генерируются на основе определенных параметров, таких как имя пользователя или продукта, и хранятся в зашифрованном виде. 2. Генерация ключей на основе аппаратных характеристик: Данный метод основан на использовании уникальных параметров оборудования пользователя, таких как серийный номер процессора или жесткого диска. Путем выполнения различных алгоритмов с использованием этих характеристик генерируются ключи, которые привязываются к конкретному оборудованию. 3. Использование логических выражений и алгоритмов проверки: В данном подходе ключи лицензии создаются с использованием специальных логических выражений и алгоритмов проверки, которые позволяют определить, действительный ли ключ или нет. Для этого в алгоритмах учитываются различные факторы, такие как дата создания ключа или его продолжительность. 4. Использование баз данных и серверов активации: Этот метод предполагает создание центрального сервера активации, который хранит информацию о пользователях и генерирует уникальные ключи лицензий. Приложение при активации связывается с сервером, отправляет запрос и получает уникальный ключ активации. 5. Использование асимметричного шифрования: Данный подход основан на применении асимметричного шифрования, когда ключи лицензий генерируются парами: открытый и закрытый. Владелец программного продукта сохраняет закрытый ключ, который необходим для проверки подлинности ключей активации, а открытый ключ распространяется с приложением. Это лишь некоторые из популярных методов, используемых при создании генераторов лицензий. Каждый из них имеет свои преимущества и недостатки, и выбор конкретного метода зависит от требований безопасности и функциональности конкретного программного продукта. Метод 1: Анализ обратной разработки Ключевая идея этого метода состоит в том, чтобы рассмотреть существующий ключевой алгоритм или защищенную программу, разобрать его на составляющие и выявить некую закономерность или слабое место, которое можно использовать для создания keygen-а. При этом не требуется изначально знать, как работает сам алгоритм, так как можно провести анализ его исполняемого файла или исследовать другие компоненты программы. Чтобы успешно выполнить анализ обратной разработки, необходимо обладать знаниями в области программирования, компьютерных наук и криптографии, так как задача требует понимания принципов работы программных систем и методов защиты информации. Важно заметить, что анализ обратной разработки подразумевает изучение программ с использованием их лицензии или с целью исследования и улучшения без вмешательства в их работу или распространение созданного keygen-а. Всегда следует соблюдать законодательство об авторских правах и не нарушать правил использования программного обеспечения. Метод 2: Атаки грубой силы Атаки грубой силы являются одним из самых простых и распространенных методов для взлома защищенного программного обеспечения. Они основаны на простом принципе: "попробуй все возможные комбинации, пока не найдешь правильную". Такая атака может быть очень трудоемкой и занимать много времени, особенно если ключ имеет большую длину и использует сложные символы. Для проведения атаки грубой силы необходимо создать программу или скрипт, который будет перебирать все возможные комбинации символов и проверять их на соответствие ключу. При выборе символов для комбинаций следует учитывать допустимый набор символов, которые могут быть использованы в ключе. Это могут быть цифры, буквы верхнего и нижнего регистра, специальные символы и т.д. Одним из наиболее эффективных способов ускорения процесса атаки грубой силы является использование словаря или списка часто используемых паролей. Это позволяет сократить количество комбинаций, которые необходимо перебрать, и сконцентрироваться на наиболее вероятных вариантах ключа. Однако следует помнить, что атаки грубой силы могут занимать много времени и требовать значительных вычислительных ресурсов. Кроме того, использование таких методов не законно без согласия владельца программного обеспечения. Поэтому необходимо всегда соблюдать законодательство и этические нормы при использовании таких методов. Метод 3: Проникновение в хранилище лицензий Этот метод предлагает альтернативный путь для получения лицензионных ключей, обходя официальные каналы их получения. Здесь мы рассмотрим способы взлома хранилища лицензий, чтобы получить доступ к соответствующим ключам. Вместо того чтобы создавать новый ключ с помощью keygen или обращаться к разработчику для получения лицензии, мы исследуем слабости в системе хранения и охраны лицензионных ключей. При этом используются различные методы и инструменты, чтобы обойти защитные механизмы и получить доступ к хранилищу ключей.

Эти методы описываются с целью расширить понимание различных путей получения лицензионных ключей и несут исключительно информационный характер. Вам рекомендуется использовать эти знания только в соответствии с законодательством вашей страны и чисто для исследовательских или образовательных целей. Этические аспекты проблемы Помимо технических и практических аспектов создания keygen-ов, существует также важная этическая сторона данного вопроса. Рассмотрение этой стороны позволит нам понять последствия и моральные принципы, связанные с использованием keygen-ов. Ключевым вопросом, возникающим в дискуссии об этичности создания keygen-ов, является осознание последствий использования такого программного обеспечения. Термин "keygen" происходит от слов "ключ" и "генератор", и, как следует из названия, его основная задача состоит в генерации активационных ключей для различных программ и игр. Важно отметить, что использование keygen-ов может нарушать законодательство разных стран в отношении защиты интеллектуальной собственности. Подобное программное обеспечение может быть использовано для несанкционированного получения доступа к платным программам или играм, что является нарушением авторских прав и ущемлением интересов разработчиков. Такое использование keygen-ов часто сопровождается распространением пиратского контента, что приводит к потерям прибыли для компаний и авторов. Однако, в некоторых случаях, keygen-ы могут использоваться в легальных целях, например, для восстановления утерянных лицензионных ключей. В таких ситуациях использование keygen-ов может являться обоснованным и иметь положительные последствия. В итоге, этическая сторона создания keygen-ов не может быть однозначно определена. Она зависит от множества факторов, включая цели использования, соответствие законодательству и уважение к правам интеллектуальной собственности. Перед принятием решения о создании или использовании keygen-ов важно тщательно осознать потенциальные последствия и соблюдать принципы этики и законности. Вопрос-ответ Какие методы можно использовать для создания keygen?Существует несколько методов для создания keygen. Одним из них является метод анализа кода программы, при котором происходит изучение работы программы и поиск уязвимостей для создания генератора ключей. Также можно использовать метод генерации ключей на основе математических алгоритмов, где с помощью сложных вычислений создается уникальный ключ. Еще один метод - это использование декомпиляции и изменения программного кода с целью создания keygen. Каждый из этих методов имеет свои особенности и зависит от степени сложности защиты программы. Какие навыки и знания требуются для создания keygen?Для создания keygen необходимо иметь хорошее понимание работы программ и алгоритмов. Также важно обладать знаниями в области программирования и разработки ПО, особенно в области низкоуровневого программирования. Знание языков программирования, таких как C++ или Assembly, может значительно облегчить процесс создания keygen. Кроме того, необходимо иметь навыки работы с декомпиляторами, отладчиками и другими инструментами, которые помогут анализировать и модифицировать код программы. |