В мире, где информация является валютой и контроль над ней олицетворяет власть, создание секретной базы становится неотъемлемой составляющей для тех, кто стремится сохранить свои сокровенные знания и тайны в неприступности. Это как создание невидимой нити, связывающей мысли и планы, чтобы они могли существовать вокруг нас, незамеченные миром наружу.

Придание этой невидимой крепости реальности требует глубокого понимания сути благородного эфира тайны и испытания на прочность всех возможных уязвимостей. Инженерам, исследователям и дизайнерам необходимо сделать непростой выбор, чтобы гармонично сблизить грань между исполнительными механизмами и мистикой в демонстрации уникальности каждого шага.

Таким образом, в темном мире тайн и загадок появляется огромное количество возможностей для тех, кто ищет различные аспекты и уровни охраны своих сокровенных жемчужин. Тайные пути, гравитационно недоступные уголки и системы шифрования становятся основополагающими элементами для создания прочной основы, где можно хранить самые великие тайны и планы.

Основные этапы формирования скрытого хранилища информации

Реализация проекта "Секретная база" требует тщательной проработки множества факторов. Процесс создания сокровищницы информации включает ряд ключевых этапов, каждый из которых имеет свою значимость и необходимость. Правильное выполнение данных этапов обеспечивает эффективность и безопасность функционирования секретной базы.

1. Планирование - первый шаг в разработке секретной базы, включающий определение основных целей и задач проекта. Этот этап важен для определения требований к инфраструктуре и основной функциональности базы, а также позволяет учесть и оценить все возможные риски.

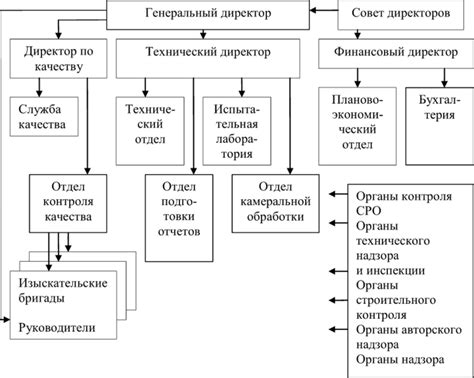

2. Архитектура и дизайн - второй этап, на котором происходит создание концептуальной модели и инфраструктуры базы. На этом этапе определяются необходимые элементы и их взаимосвязь, разрабатывается схема информационного хранилища, и проектируются механизмы обработки и защиты данных.

3. Разработка и программирование - на третьем этапе создаются программные модули и компоненты базы, а также проводится их конфигурация и, при необходимости, модификация для обеспечения гибкости и адаптивности системы к потребностям операций.

4. Тестирование и отладка - этап, где происходит проверка функциональности системы на соответствие заявленным требованиям. Опытные специалисты проводят комплексные тесты и проверки базы на уязвимости и недостатки, а также осуществляют ее отладку.

5. Внедрение и поддержка - последний этап, где секретная база становится доступной к использованию. База внедряется в реальное окружение, обеспечивается ее поддержка, включая регулярное обновление программного обеспечения и мониторинг безопасности.

Успешное выполнение всех этих этапов обеспечивает создание надежного и безопасного хранилища информации, способного эффективно выполнять свои функции в рамках конкретных требований и задач.

Выбор местоположения и подготовка территории

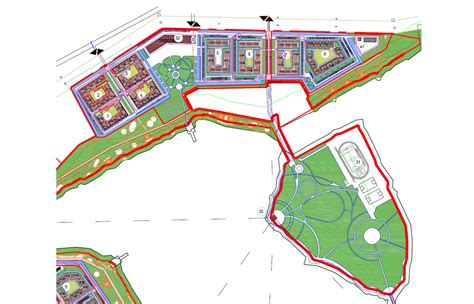

Перед началом работ рекомендуется провести детальное исследование различных местных факторов, таких как климатические условия, географическая обстановка, удаленность от населенных пунктов и коммуникаций. Важно учесть долгосрочные прогнозы и предусмотреть возможные изменения в окружающей среде, которые могут повлиять на безопасность базы.

При выборе местоположения следует учитывать также доступность базы для сотрудников и скрытность прибытия на объект. Рекомендуется наличие неприметной дороги с ограниченным доступом, скрытых от посторонних глаз проходов и использование природных элементов ландшафта для еще большей маскировки.

- Необходимо оценить возможные риски и угрозы, которым может быть подвергнута база. Учтите возможные воздействия природных бедствий, техногенных аварий или вторжений.

- Профессиональный анализ и подготовка местности помогут установить оптимальные точки для стратегической маскировки и недоступности.

- Определите зону безопасности вокруг базы и обеспечьте ее непроницаемость, используя технические средства и природные преграды, такие как реки, леса или глубокие отвалы.

- Также необходимо просчитать необходимую инфраструктуру базы, такую как энергоснабжение, водоснабжение и системы коммуникаций, чтобы быть независимым от внешнего мира.

Тщательный выбор местоположения и подготовка территории с учетом всех специфических требований и возможных угроз являются фундаментальными шагами в создании надежной и секретной базы. Подходящее место, недосягаемость для посторонних лиц и обеспечение всех необходимых ресурсов – вот ключевые принципы этого этапа.

Защита информации и конфиденциальность: безопасность секретной базы данных

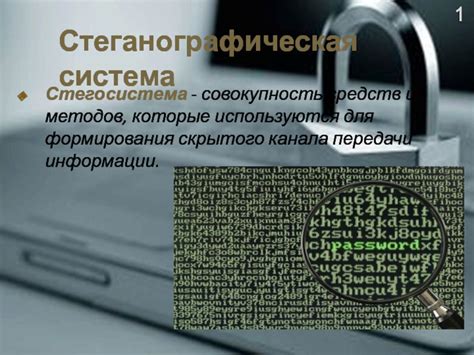

В области цифровой безопасности и защиты информации широко используются различные технологии и методы. Одной из ключевых составляющих является криптография – наука об обеспечении конфиденциальности данных. Криптографические алгоритмы и протоколы позволяют шифровать информацию, делая ее непонятной для третьих лиц, которые не располагают соответствующими ключами или знаниями.

Дополнительные меры безопасности часто включают авторизацию и аутентификацию, которые позволяют установить, что доступ к секретной базе имеют только уполномоченные лица. Важную роль играют также механизмы контроля доступа, которые определяют права и привилегии пользователей в рамках базы данных. Это позволяет ограничить доступ к конфиденциальной информации только для тех, кому это необходимо.

Физическая безопасность также является неотъемлемой частью обеспечения защиты секретной базы данных. Это включает контроль доступа к помещениям, где хранятся сервера, а также защиту от несанкционированного физического доступа к оборудованию и носителям информации.

| Технологии безопасности | Описание |

|---|---|

| Шифрование данных | Процесс преобразования информации в шифрованный вид для обеспечения конфиденциальности, целостности и подлинности данных. |

| Многофакторная аутентификация | Использование двух или более методов проверки личности или подлинности, таких как пароль, отпечаток пальца, ключ или биометрические данные. |

| Бэкапы и репликация данных | Регулярное создание резервных копий и создание дублирующих копий данных для обеспечения их сохранности в случае непредвиденных ситуаций. |

| Мониторинг и анализ безопасности | Использование специальных программ и инструментов для отслеживания и обнаружения потенциальных угроз и нарушений безопасности в реальном времени. |

Планирование и осуществление инженерных работ для создания незаметной базы

Планирование

Первым шагом при создании секретной базы является разработка стратегии планирования. Здесь необходимо определить оптимальное местоположение объекта, учитывая естественные ландшафтные и геологические особенности. Кроме того, при планировании необходимо скоординировать работу различных специалистов, таких как архитекторы, инженеры по гидротехническим сооружениям и землеустройству, а также специалисты по безопасности и обороне.

Закупка материалов и оборудования

Осуществление инженерных работ требует закупки специальных материалов и оборудования. Это может включать в себя закрытую закупку строительных материалов, создание поддельных предприятий для приобретения специального оборудования, а также сотрудничество с крупными поставщиками в строгом секрете.

Проведение инженерных работ

На этапе осуществления инженерных работ необходимо строго соблюдать меры безопасности и поддерживать конфиденциальность. В основе этого лежит использование передовых технологий и специальных технических средств, соблюдение строгих сроков и контроль за соблюдением процессов строительства.

Контроль и обслуживание объекта

После завершения строительства, инфраструктура секретной базы требует постоянного контроля и обслуживания, чтобы обеспечить ее бесперебойную работу и безопасность. Это включает в себя регулярное обслуживание инженерных систем и обновление безопасности, чтобы гарантировать сохранность информации и защиту объекта.

Итак, планирование и строительство инфраструктуры для создания незаметной базы - это сложный процесс, требующий внимательной разработки плана и строгого соблюдения мер безопасности. Правильная организация инженерных работ и контроль за объектом являются необходимыми условиями для успешного создания и функционирования секретной базы.

Организация коммуникаций и ресурсного обеспечения

Важность коммуникаций в секретной базе не может быть недооценена. Связь между различными отделами, агентами и руководством играет ключевую роль в передаче информации, координации действий и принятии стратегических решений. Применение различных систем связи и установление протоколов обмена информацией являются необходимыми для эффективного функционирования базы.

Кроме того, ресурсное обеспечение является неотъемлемой частью секретной базы. Все необходимые ресурсы, такие как оружие, снаряжение, техническое оборудование и материалы, должны быть доступны персоналу в нужное время и место. Правильное управление ресурсами, их распределение и контроль приводят к оптимальному использованию и повышению эффективности операций базы.

Рассмотрение вопросов коммуникаций и ресурсного обеспечения в контексте создания секретной базы поможет гарантировать безопасность, конфиденциальность и успех внутренних операций.

Вопрос-ответ

Какую роль играет безопасность при создании секретной базы?

Безопасность является одним из основных аспектов при создании секретной базы. Она включает в себя использование надежных систем защиты, контроль доступа, шифрование данных и другие меры, чтобы предотвратить несанкционированный доступ и сохранить конфиденциальность информации.

Как выбрать подходящее место для создания секретной базы?

Выбор места для создания секретной базы требует тщательной оценки различных факторов. Это может быть удаленное место, которое трудно обнаружить, такое как пещера или подземный бункер, или же специально построенное здание с усиленными стенами и системами безопасности. Важно учесть доступность ресурсов, близость критической инфраструктуры и возможность скрыть существование базы.

Как обеспечить надежную периметральную защиту секретной базы?

Для обеспечения надежной периметральной защиты секретной базы можно использовать сочетание физических и электронных системы безопасности. Это может включать в себя установку ограждений, датчиков движения, видеонаблюдение, контроль доступа, а также наличие медленных зон и аварийных выходов. Необходимо также обеспечить надежность энергоснабжения и связи.

Какие технические средства необходимо использовать для обеспечения безопасности внутри секретной базы?

Для обеспечения безопасности внутри секретной базы используются различные технические средства, такие как системы видеонаблюдения, датчики контроля доступа, системы автоматической пожарной сигнализации и пожаротушения, а также системы автоматической охранной сигнализации. В зависимости от требований можно также использовать шифрование данных, системы контроля климата и другие технические решения.

Как управлять персоналом работы в секретной базе и как обеспечить их безопасность?

Управление персоналом и обеспечение их безопасности в секретной базе является важной задачей. Для этого необходимо проводить строгий отбор сотрудников, проверку наличия необходимых навыков и предоставлять им соответствующую профессиональную подготовку. Кроме того, следует устанавливать политику доступа к информации, обеспечивать принцип минимальных прав и проводить регулярные тренировки по безопасности.

Как создать секретную базу в домашних условиях?

Для создания секретной базы в домашних условиях необходимо определить подходящее место, которое будет служить укрытием для базы. Это может быть подвал, шкаф, ниша или даже спрятанное от посторонних глаз помещение. Затем нужно обеспечить хорошую защиту доступа к этому месту, например, установить надежный замок или использовать электронные системы безопасности. Важно также оборудовать базу необходимым оборудованием, таким как полки для хранения инструментов или материалов, стол для работы и так далее. Помимо этого, следует обдумать возможность обеспечения базы независимым энергообеспечением и связью, чтобы она могла функционировать даже в случае отключения основных систем.

Какие существуют основные принципы создания секретной базы?

Существует несколько основных принципов, на которых следует основываться при создании секретной базы. Во-первых, необходимо выбрать подходящее место, где база будет наиболее незаметной и защищенной от посторонних взглядов. Во-вторых, важно обеспечить надежную защиту доступа к базе, чтобы никто, кроме авторизованных лиц, не мог попасть внутрь. Это может включать установку надежных замков, биометрических систем и прочих средств безопасности. В-третьих, базу следует оборудовать необходимым оборудованием и материалами в соответствии с ее функциональностью. И, наконец, необходимо обеспечить базу независимым энергообеспечением и связью, чтобы она могла функционировать в любых условиях.