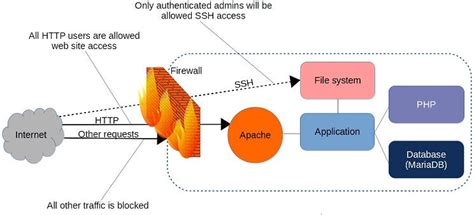

Мир информационных технологий на сегодняшний день немыслим без надежной защиты данных и управления потоками информации. Одним из ключевых инструментов в этой сфере является брандмауэр, который отвечает за контроль доступа к сети и защиту от несанкционированного доступа.

Операционная система Linux давно зарекомендовала себя как стабильная и надежная платформа для создания брандмауэров различных уровней сложности. Большой выбор инструментов и гибкость настроек позволяют создавать индивидуальные системы безопасности с учетом особенностей каждой организации.

В данной статье мы рассмотрим несколько методов определения брандмауэра в операционной системе Linux, принципы его работы и основные средства управления. Если вы хотите углубиться в тему безопасности сетей и научиться защищать свою информацию, то это информация будет полезной и интересной для вас.

Роль защитного транспаранта Linux в секретдержателе

| Функции брандмауэра в Linux | |

| 1. | Фильтрация пакетов данных, что позволяет предотвратить несанкционированный доступ к системе. |

| 2. | Контроль сетевого трафика, благодаря чему можно ограничить и анализировать передаваемые данные. |

| 3. | Маршрутизация данных, что способствует регулированию и оптимизации сетевого трафика на уровне операционной системы. |

| 4. | Проксирование и NAT, позволяющие скрыть реальный IP-адрес и сохранить конфиденциальность пользователя. |

Исследование роли и функций брандмауэра Linux в защите системы является важным шагом для администраторов и пользователей, поскольку позволяет принимать необходимые меры для обеспечения безопасности данных и защиты инфраструктуры организации. Понимание работы брандмауэра поможет оптимизировать сетевую безопасность, повысить эффективность бизнес-процессов и минимизировать риски, связанные с нарушением конфиденциальности или несанкционированным доступом к системе. Знание роли брандмауэра является неотъемлемой частью осознанного использования операционной системы Linux и поддержки высокого уровня безопасности в организации.

Важные сведения о защитной системе ОС на базе Линукс

Понимание основных принципов работы брандмауэра Линукс позволит достичь оптимальной защиты системы и своевременно реагировать на возможные угрозы безопасности. Разберемся в ключевых понятиях, функциях и преимуществах брандмауэра, а также основных методах его настройки и контроля.

Защита от несанкционированного доступа. Брандмауэр Линукс позволяет контролировать доступ к системе, предоставляя возможность разрешать или запрещать подключение к различным сетевым портам и сервисам. Это помогает оградить вашу систему от внешних атак и несанкционированного доступа к важным данным.

Фильтрация трафика. Брандмауэр Линукс может отсеивать нежелательный сетевой трафик, блокируя подозрительные или вредоносные пакеты данных. Это позволяет улучшить производительность сети и предотвратить атаки со стороны злоумышленников.

Проксирование и трансляция портов. Брандмауэр Линукс может также работать в качестве прокси-сервера или осуществлять трансляцию портов, позволяя контролировать и перенаправлять сетевой трафик внутри локальной сети.

Владение базовыми знаниями о брандмауэре Линукс является важным шагом к обеспечению безопасности операционной системы и сети в целом. Поэтому рекомендуется уделить внимание изучению основных принципов его работы и уметь правильно настраивать и контролировать этот ключевой компонент информационной безопасности.

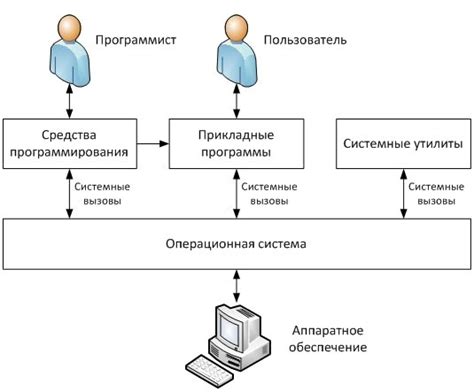

Основные компоненты защитной стены и их роли

Механизмы, отвечающие за защиту системы от возможных угроз и несанкционированных доступов, называются брандмауэрами. Существует несколько важных компонентов, которые совместно обеспечивают надежное функционирование защитной стены и предотвращают проникновение в систему.

1. Правила фильтрации

Одним из ключевых элементов брандмауэра являются правила фильтрации. Они определяют разрешенные и запрещенные условия доступа к сети или конкретным ресурсам. Правила фильтрации могут быть настроены для отдельных портов, протоколов, IP-адресов или других параметров связи. Их основная цель - контроль и регламентация входящего и исходящего трафика.

2. Прокси-серверы

Для дополнительного повышения безопасности брандмауэры часто используют прокси-серверы. Они выступают в роли посредников между клиентскими и серверными системами, фильтруя и анализируя трафик. Прокси-серверы гарантируют контроль над входящими и исходящими соединениями, обеспечивают анонимность, фильтрацию URL-адресов и предотвращают проникновение зловредного программного обеспечения.

3. Идентификация и аутентификация

Распознавание пользователей и проверка их подлинности являются неотъемлемой частью работы брандмауэра. Компоненты идентификации и аутентификации гарантируют, что доступ к системе предоставляется только правомерным пользователям. Это могут быть различные методы, такие как парольная аутентификация, сертификаты, биометрические данные и т. д.

4. Журналы событий

Брандмауэры регистрируют все события, связанные с безопасностью, в специальных журналах. Это позволяет отслеживать попытки несанкционированного доступа, анализировать произошедшие события и принимать необходимые меры для их предотвращения. Журналы событий являются важной составляющей работы брандмауэра и помогают обеспечить адекватную защиту системы.

Успешное функционирование брандмауэра зависит от грамотной настройки и взаимодействия его основных компонентов. Правила фильтрации, прокси-серверы, идентификация и аутентификация, а также журналы событий обеспечивают надежную защиту системы от возможных угроз и несанкционированного доступа.

Настройка защитной системы на операционной системе Linux

Этот раздел представляет общую идею настройки и конфигурации защитной системы на операционной системе Linux. Он содержит информацию о роли брандмауэра в обеспечении безопасности, возможностях настройки, а также о важности правильной настройки для защиты вашей системы от несанкционированного доступа и атак.

Брандмауэр на Linux выполняет роль барьера, контролируя трафик, проходящий через систему. Он может быть настроен для фильтрации пакетов данных на основе определенных правил, разрешающих или запрещающих определенные виды соединений. Настройка брандмауэра требует определенных знаний и понимания сетевых протоколов и уязвимостей, чтобы обеспечить эффективную защиту.

В таблице ниже представлены основные аспекты настройки брандмауэра на Linux:

| Аспект | Описание |

|---|---|

| Выбор брандмауэра | Изучение доступных вариантов брандмауэров и выбор наиболее подходящего для вашей операционной системы Linux. |

| Определение правил | Назначение правил фильтрации трафика в зависимости от требований вашей системы и ее конкретных потребностей в безопасности. |

| Конфигурация сетевых интерфейсов | Настройка и определение сетевых интерфейсов, доступных для брандмауэра, чтобы он мог контролировать входящий и исходящий трафик. |

| Управление доступом | Ограничение доступа к определенным портам и службам для повышения уровня безопасности системы. |

| Мониторинг и анализ | Настройка системы мониторинга и анализа брандмауэра для обнаружения и предотвращения возможных атак. |

Обратите внимание, что настройка брандмауэра на Linux является сложной и ответственной задачей. Неверная конфигурация может привести к неправильной работе сети или уязвимости системы. Рекомендуется обращаться за помощью к опытным специалистам или следовать документации, предоставленной разработчиками выбранного брандмауэра.

Настройка брандмауэра в операционной системе на основе Linux

Этот раздел статьи предлагает ознакомиться с основными командами и методами для настройки брандмауэра в операционной системе Linux. Здесь вы найдете подробную информацию о том, как изменить настройки брандмауэра и настроить правила фильтрации трафика, обеспечивая безопасность вашей системы.

- Конфигурация брандмауэра с помощью команды iptables

- Настройка правил входящего и исходящего трафика

- Управление доступом по IP-адресам и портам

- Настройка портов для конкретных служб и приложений

- Блокировка определенных IP-адресов или доменных имен

- Настройка логирования событий для отслеживания и анализа

Эти команды и методы настройки брандмауэра позволяют использовать функциональные возможности Linux для обеспечения безопасности вашей системы и защиты от нежелательных сетевых атак или несанкционированного доступа к вашим данным. При правильной настройке брандмауэра вы сможете контролировать трафик, разрешить доступ только для определенных служб или приложений, исключить небезопасные порты и многое другое.

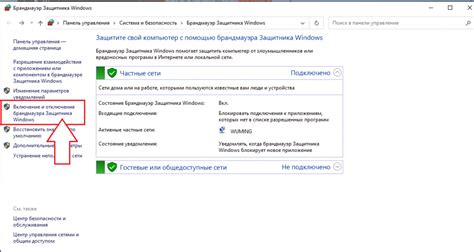

Проверка статуса и функционирования защитной системы

Зачастую важно знать состояние и работоспособность противопожарной системы операционной системы Linux, которая обеспечивает безопасность и защиту компьютерной сети от несанкционированного доступа и вредоносных атак. В данном разделе мы рассмотрим способы проверки текущего состояния и функционирования брандмауэра, а также опишем основные показатели, по которым можно судить о его эффективности.

Статус и правила брандмауэра: как проверить активность и конфигурацию

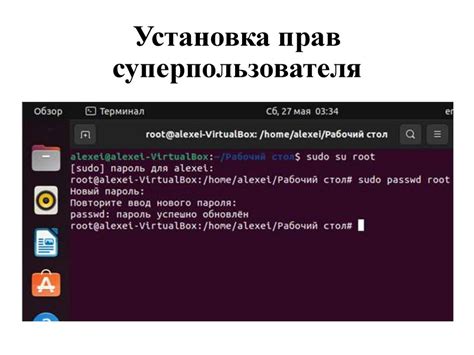

Для начала, введите команду "sudo ufw status" в терминале. Это позволит проверить статус работы брандмауэра и узнать, включен ли он в данный момент. В ответе на данную команду вы должны увидеть информацию о текущих правилах, активных портах и доступность сервисов.

Если вы хотите получить дополнительную информацию о конфигурации брандмауэра, воспользуйтесь командой "sudo ufw status verbose". Это позволит узнать подробности о каждом правиле, таких как: номер порта, протокол, разрешенный или запрещенный доступ.

Чтобы получить список всех правил брандмауэра, используйте команду "sudo ufw show raw". Ее результаты будут представлены в таблице, где вы сможете увидеть информацию о номере порта, протоколе, источнике и назначении правила.

В конце, помните, что брандмауэр Linux может быть настроен и сконфигурирован индивидуально в зависимости от ваших требований к безопасности. Проверяйте статус и конфигурацию регулярно, чтобы быть уверенными в защите вашей системы.

Анализ журналов защитной системы на операционной системе с открытым кодом

Проведение проверки и анализа логов является важным этапом для обеспечения надежности и безопасности инфраструктуры сети. Путем анализа доступных журналов брандмауэра Linux можно выявить подозрительные активности, определить уязвимости и недостатки в сетевой безопасности, а также принять меры для их устранения и предотвращения будущих атак.

Анализ логов брандмауэра может осуществляться через использование встроенных инструментов или с помощью специализированных программ. Эти инструменты позволяют анализировать различные параметры, такие как IP-адрес отправителя и получателя, используемые порты, тип протокола и другие данные, которые помогут идентифицировать потенциальные уязвимости.

| Параметр | Описание |

|---|---|

| Дата и время события | Определяет, когда произошло данное событие в системе. |

| IP-адрес отправителя | Указывает на источник события. |

| IP-адрес получателя | Указывает на целевой узел, который получает событие. |

| Используемые порты | Информация о портах, которые были использованы в событии. |

| Тип протокола | Указывает на используемый протокол, такой как TCP, UDP или ICMP. |

| Статус события | Информация о результате события: отклонено, разрешено, заблокировано и т.д. |

Анализ журналов брандмауэра Linux помогает выявить потенциальные уязвимости и обеспечить безопасность сетевой инфраструктуры. При регулярном и своевременном анализе логов возможно предотвратить атаки, минимизировать риски и создать надежную систему защиты своей сети на Linux.

Разбор причин ограничения и разрешения соединений

- Протоколы и порты:

- Правила iptables:

- Журналирование:

Один из ключевых аспектов, определяющих блокировку или разрешение соединений в Linux, связан с применением протоколов и портов. Проведя анализ текущих настроек, можно выяснить, какие протоколы и порты запрещены или разрешены для взаимодействия.

Следующим шагом является изучение правил iptables, которые контролируют потоки данных в Linux. Анализируя эти правила, можно определить, какие соединения блокируются или разрешаются, а также какие условия определены для таких решений.

Для выявления причин блокировки или разрешения соединений важно обратить внимание на журналы системы. Записи о входящих и исходящих соединениях могут содержать полезную информацию о причинах, которые привели к блокировке или разрешению конкретного соединения.

Данные методы будут полезными для вас, если вы заинтересованы в понимании причин блокировки или разрешения соединений в Linux. Изучив эти аспекты, вы сможете более глубоко понять работу брандмауэра и правильно настроить его в соответствии с требованиями вашей системы.

Управление правилами защитного барьера операционной системы

Этот раздел посвящен управлению настройками и параметрами защитного барьера в операционной системе, который отвечает за безопасность сетевых соединений и фильтрацию трафика. Вам предстоит ознакомиться с процессом создания, изменения и удаления правил, обеспечивающих эффективное функционирование барьера, чтобы обеспечить надежную защиту вашей системы.

Для управления правилами и настройками защитного барьера операционной системы используется специальный инструмент, называемый командной оболочкой. Это интуитивно понятная система, позволяющая вам вводить инструкции и команды для автоматизации процесса управления правилами.

- Введение команд для создания новых правил защитного барьера

- Изменение параметров существующих правил для улучшения безопасности системы

- Удаление ненужных правил и очистка списка правил барьера

Вы сможете узнать о возможностях и синтаксисе командной оболочки, а также научитесь применять различные фильтры для определения потока данных, позволяющих пропускать или блокировать конкретные соединения.

Вопрос-ответ

Как узнать, установлен ли на моем компьютере брандмауэр Linux?

Если вы используете дистрибутив Linux, то вероятнее всего на вашем компьютере уже установлен брандмауэр по умолчанию. Чтобы проверить его наличие, можно воспользоваться командой "iptables -L". Если в выводе вы увидите правила фильтрации пакетов, значит, на вашем компьютере работает брандмауэр.

Как узнать название брандмауэра Linux?

В Linux существует несколько различных брандмауэров, таких как iptables, nftables и firewalld. Для того чтобы узнать, какой именно брандмауэр установлен на вашей системе, можно выполнить команду "iptables --version" или "firewall-cmd --state". В ответе вы увидите информацию о версии брандмауэра и его названии.

Как проверить статус брандмауэра Linux?

Для проверки статуса брандмауэра Linux можно воспользоваться командой "systemctl status firewalld" или "systemctl status iptables". Если брандмауэр активен и работает, то в выводе вы увидите информацию о его статусе, такую как "active (running)" или "active (exited)". Если статус показывает "inactive", значит, брандмауэр отключен.

Как узнать правила брандмауэра Linux?

Для того чтобы узнать правила брандмауэра Linux, можно воспользоваться командой "iptables -L" или "iptables -S". В результате вы получите список правил фильтрации пакетов, которые определяют, какие соединения разрешены или запрещены на вашей системе. Если вы используете другой брандмауэр, такой как firewalld или nftables, то можно использовать соответствующие команды для получения списка правил.

Как добавить новое правило в брандмауэр Linux?

Для добавления нового правила в брандмауэр Linux необходимо использовать соответствующую команду для выбранного брандмауэра. Например, для iptables можно использовать команды "iptables -A INPUT -p tcp --dport 80 -j ACCEPT", чтобы разрешить входящие соединения на порт 80. Для firewalld команда будет выглядеть так: "firewall-cmd --add-port=80/tcp --permanent". После добавления правила рекомендуется перезагрузить брандмауэр, чтобы изменения вступили в силу.

Как узнать, работает ли брандмауэр на моем Linux-устройстве?

Для того, чтобы узнать, работает ли брандмауэр на вашем Linux-устройстве, вам необходимо выполнить следующую команду в терминале: "sudo systemctl status firewalld". Если вывод команды содержит строку "active (running)", это означает, что брандмауэр активен и работает на вашем устройстве.